مسدود کردن پینگ در لینوکس

موضوعاتی که در این مقاله به آنها پرداخته خواهد شد، به شرح زیر است:

مسدود کردن پینگ در سیستمهای لینوکسی: راهکارهای امنیتی برای جلوگیری از حملات شبکه

در این مقاله مسدود کردن پینگ ، به بررسی روشهای مختلف مسدود کردن پیامهای ICMP در سیستمهای لینوکسی میپردازیم. این تکنیکها به افزایش امنیت شبکه و جلوگیری از حملات سیل آیپی (IP Flooding) و حملات منع سرویس (DoS) کمک میکنند. مدیران سیستم اغلب برای پنهان کردن سرورهای لینوکسی خود در شبکههای ناامن و جلوگیری از دسترسیهای غیرمجاز، پیامهای ICMP را مسدود میکنند. در ادامه، به روشهای پیکربندی iptables، UFW و Firewalld برای این منظور اشاره میکنیم.

مسدود کردن پینگ با iptables در لینوکس

یکی از روشهای رایج و ساده برای مسدود کردن ping و پیامهای ICMP در سیستمهای لینوکسی استفاده از iptables است. iptables بخشی از netfilter هسته لینوکس است و معمولاً به صورت پیشفرض در اکثر توزیعهای لینوکسی نصب شده است. با اضافه کردن یک قانون ساده به iptables، میتوانید تمامی درخواستهای ICMP را مسدود کنید و از سیستم خود در برابر حملات محافظت کنید.

مثال زیر نحوه مسدود کردن پیامهای ICMP با iptables را نشان میدهد:

# iptables -A INPUT --proto icmp -j DROP # iptables -L -n -v [List Iptables Rules]

استفاده از متغیرهای هسته برای مسدود کردن پینگ

روش دیگری که میتوانید از آن استفاده کنید، تغییر یک متغیر هسته در لینوکس است که تمامی بستههای پینگ را به طور کامل مسدود میکند. با استفاده از دستور زیر میتوانید این کار را انجام دهید:

# echo “1” > /proc/sys/net/ipv4/icmp_echo_ignore_all

دائمی کردن قوانین فایروال در لینوکس

برای اینکه قوانین فایروال به صورت دائمی در سیستم شما اعمال شوند، باید تنظیمات را به فایل /etc/sysctl.conf اضافه کنید و با دستور sysctl آنها را فعال کنید. این روش اطمینان میدهد که پس از هر بار راهاندازی مجدد سیستم، قوانین همچنان فعال باقی بمانند.

# echo “net.ipv4.icmp_echo_ignore_all = 1” >> /etc/sysctl.conf # sysctl -p

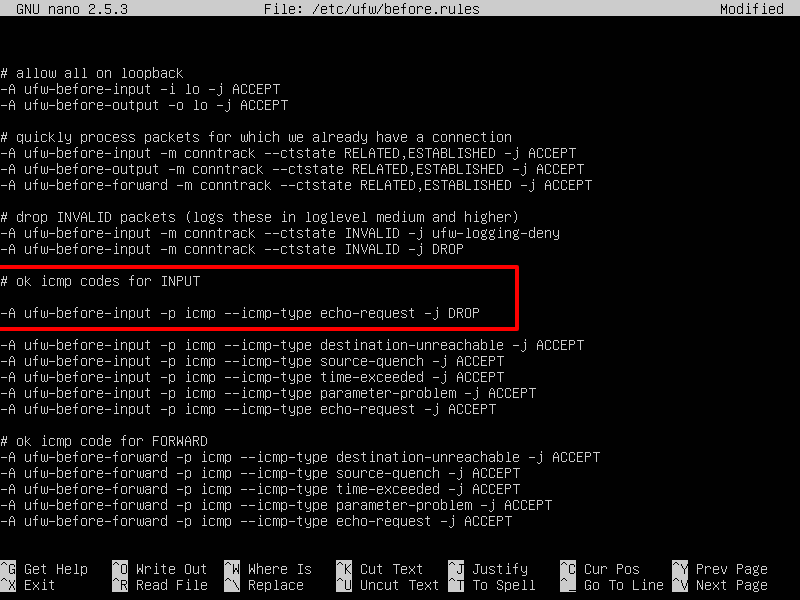

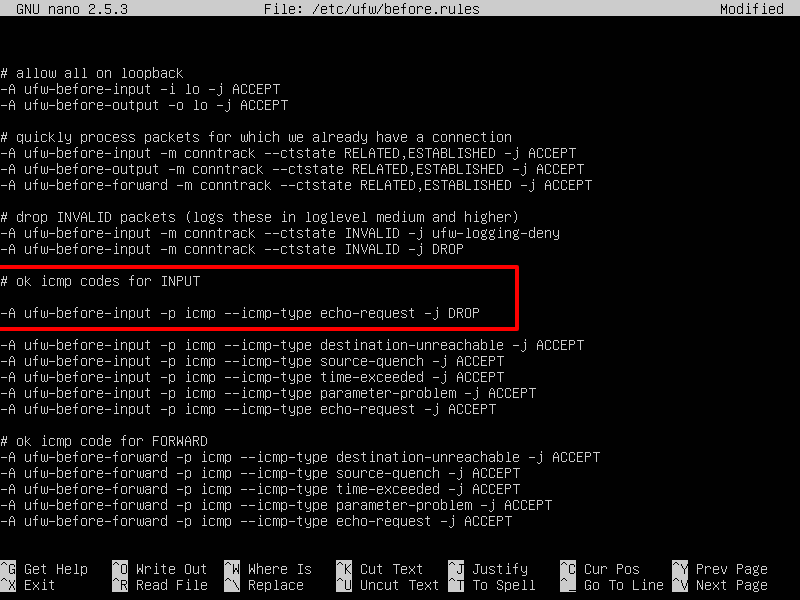

مسدود کردن پینگ در لینوکس با UFW (سیستمهای دبیان و اوبونتو)

در سیستمهای مبتنی بر دبیان و اوبونتو که از فایروال UFW استفاده میکنند، میتوانید با افزودن قانون زیر به فایل /etc/ufw/before.rules مسدود کردن پینگ در لینوکس را اجرا کنید:

-A ufw-before-input -p icmp --icmp-type echo-request -j DROP

برای اعمال قانون، فایروال UFW را با استفاده از دستورات زیر راهاندازی مجدد کنید.

# ufw disable && ufw enable

مسدود کردن پینگ در CentOS و RHEL با Firewalld

اگر از توزیعهای CentOS یا Red Hat Enterprise Linux استفاده میکنید که از Firewalld برای مدیریت قوانین فایروال استفاده میکنند، میتوانید با افزودن قانون زیر مسدود کردن پینگ در لینوکس را اجرایی کنید:

# firewall-cmd --zone=public --remove-icmp-block={echo-request,echo-reply,timestamp-reply,timestamp-request} --permanent

# firewall-cmd --reloadتست عملکرد قوانین فایروال

پس از اعمال قوانین فایروال در تمام سیستمها، میتوانید با یک تست ساده مطمئن شوید که مسدود کردن ping در لینوکس درست انجام شده است یا خیر. برای این کار، از یک سیستم راه دور آدرس IP سرور لینوکسی خود را پینگ کنید. در صورتی که پیامهای ICMP به درستی مسدود شده باشند، باید پیام “Request timed out” یا “Destination Host unreachable” را مشاهده کنید.

نتیجهگیری: افزایش امنیت با مسدود کردن پینگ در لینوکس

مسدود درخواست های ICMP یکی از روشهای موثر برای افزایش امنیت شبکه در سیستمهای لینوکسی است. با استفاده از ابزارهای مدیریت فایروال مانند iptables، UFW و Firewalld، میتوان به راحتی درخواستهای پینگ را مسدود کرد و از سیستم خود در برابر حملات DoS و تهدیدات شبکهای محافظت نمود. این اقدامات به پنهان کردن سرورهای لینوکسی در شبکه و جلوگیری از دسترسیهای غیرمجاز کمک شایانی میکند.