جلوگیری از اتک دیداس با فایروال csf

موضوعاتی که در این مقاله به آنها پرداخته خواهد شد، به شرح زیر است:

در آموزش جلوگیری از اتک دیداس با فایروال csf یا جلوگیری از اتک در سی پنل، دایرکت ادمین با csf با هم مرور میکنیم که به چه صورت با استفاده از فایروال csf از حملات Dos و DDoS جلوگیری کنیم.

حملات داس و دیداس تهدید های رایجی هستند و هر وب سروری که در دسترس عموم قرار میگیرد با اون مواجه میشود.فایروال csf برای کاهش حملات کوچک استفاده میشود و همچنین توجه کنید هیچ راهی برای جلوگیری کامل این حملات وجود ندارد و تنها میتوان اثر بخشی این حملات را کم کرد.حملات Dos و DDoS در واقع تلاشی برای غیر فعال کردن دسترسی به یک سرور آنلاین با سیل عظیمی از ترافیک از سورس های مختلف هست.

آموزش جلوگیری از اتک ddos با فایروال csf روی سنتوس، سی پنل و یا دایرکت ادمین

فرض ما بر این هست شما بر روی سیستم عامل خود فایروال csf را نصب کردید و اگر اطلاعات کافی برای نصب فایروال سی اس اف را ندارید آموزش نصب فایروال CSF روی سنتوس را مطالعه کنید.

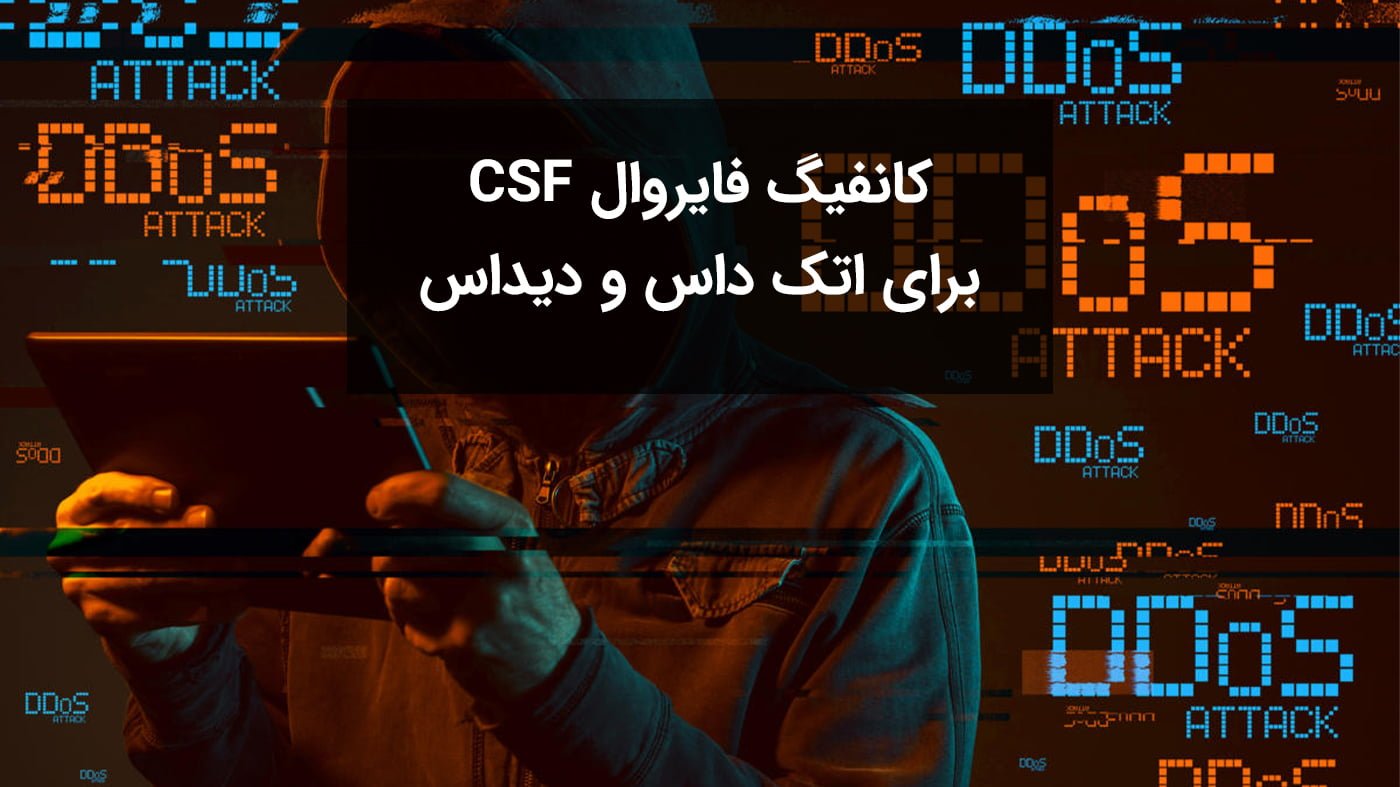

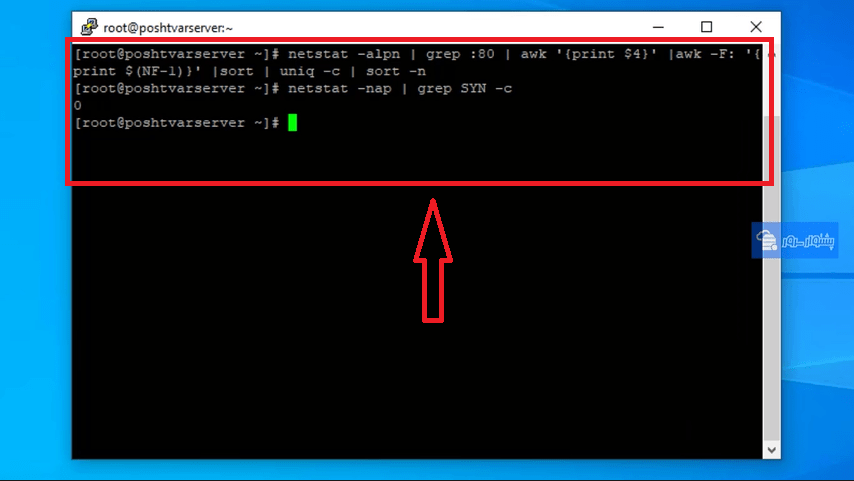

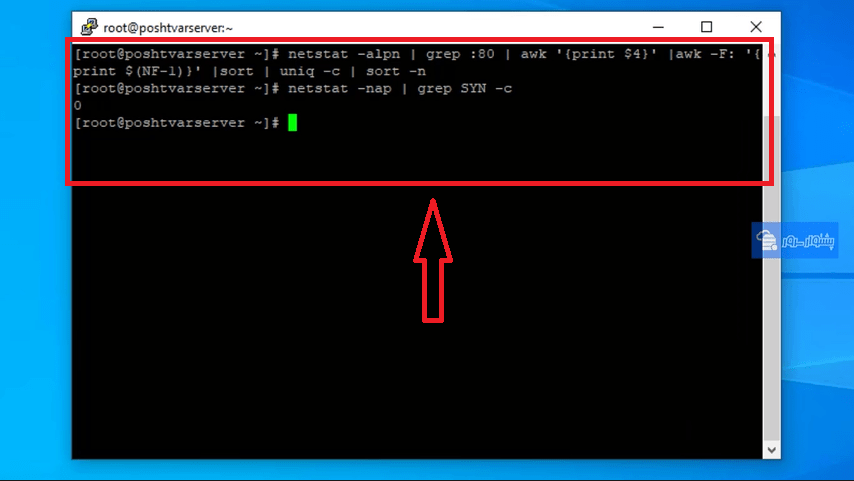

در قدم اول باید به سیستم عامل لینوکس خود دسترسی پیدا کنید و اگر این آموزش هم ندید لطفا آموزش اتصال به سرور مجازی لینوکس با SSH را ببینید و بعد از اتصال اولین کاری که باید انجام بدید با دو دستور زیر ببینید که آیا بر روی سرور شما اتک یا دیداس هست یا خیر.دستور اول را میتوانید در قسمت پورت که 80 وارد شده است پورت دیگری وارد کنید و تست کنید. این دستورات آی پی آدرس هایی که به سمت سرور شما درخواست ارسال میکنند با تعداد کانشن مشخص میکند پس اگر آی پی آدرسی تعداد کانشکن بالایی داشت در حال ارسال اتک به سرور هست و باید بلاک شود.

دستور دوم برای شناسایی اتک از نوع SYN Flood هست و بعد از زدن دستور تعداد اتک هایی که از نوع SYN هست را نشان میدهد.در صورتی که اتک داشتید باید فایروال خود را برای جلوگیری از اتک کانفیگ کنید.

netstat -alpn | grep :80 | awk '{print $4}' |awk -F: '{print $(NF-1)}' |sort | uniq -c | sort -nnetstat -nap | grep SYN -c

آموزش جلوگیری از اتک در سی پنل با csf

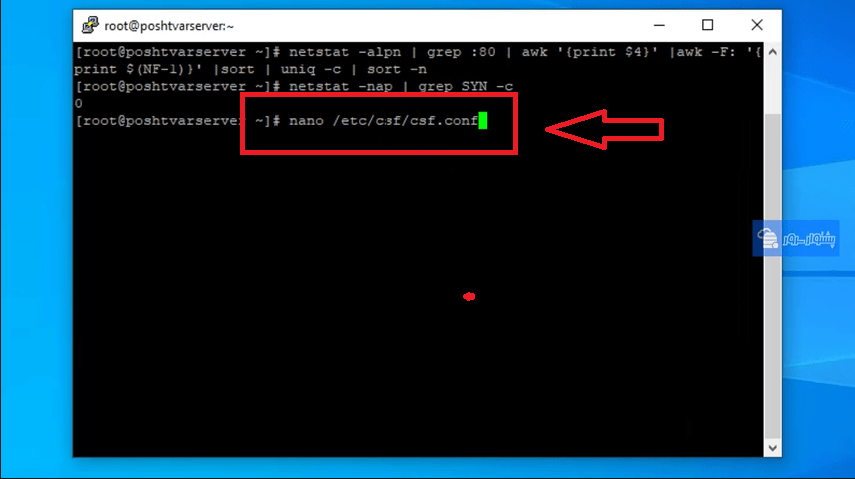

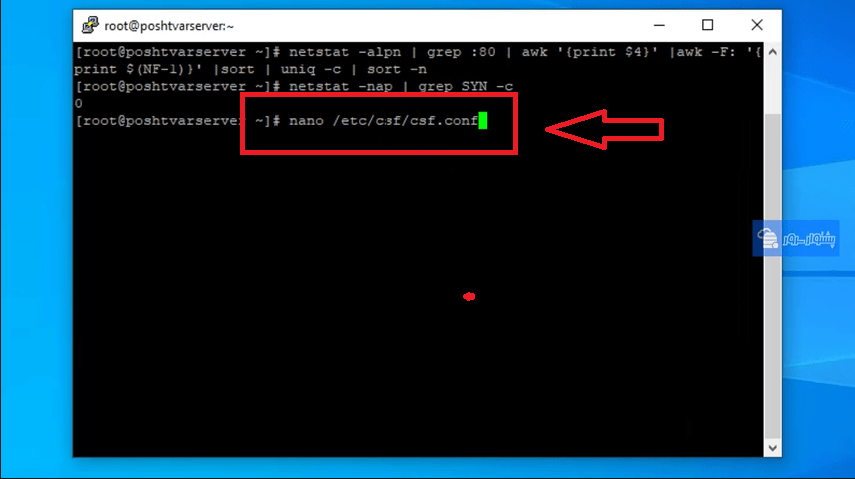

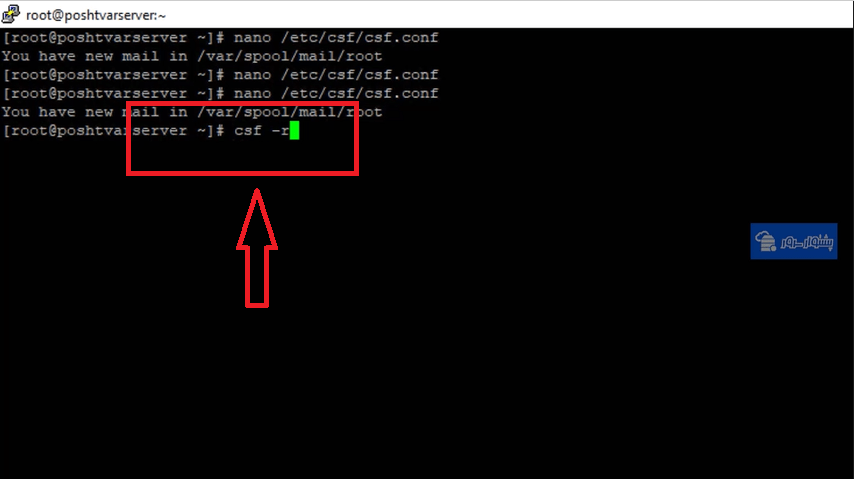

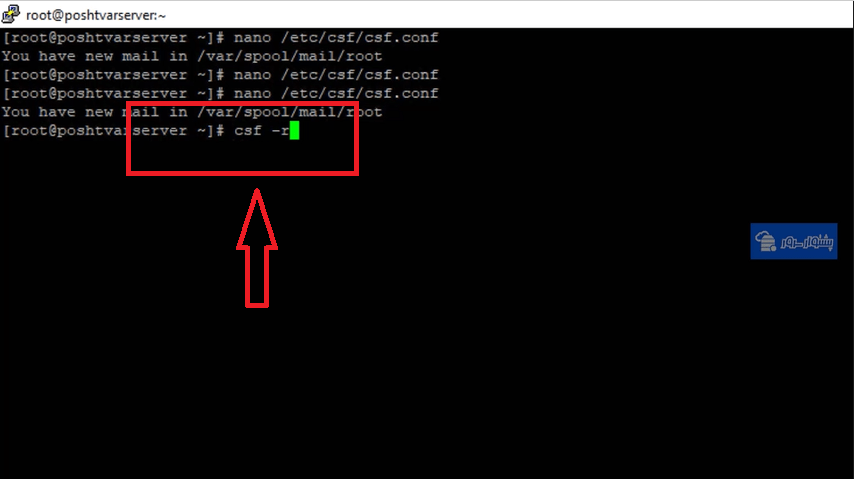

برای کانفیگ فایروال csf اگر سی پنل یا دایرکت ادمین دارید در قسمت پلاگین ها میتوانید به فایل کانفیگ دسترسی پیدا کنید و یا مثل من از داخل سنتوس مستقیم به فایل کانفیگ با دستور زیر دسترسی بگیرید.

دستور زیر با ویرایشگر nano فایل کانفیگ را برای ویرایش آماده مکیند.

nano /etc/csf/csf.conf

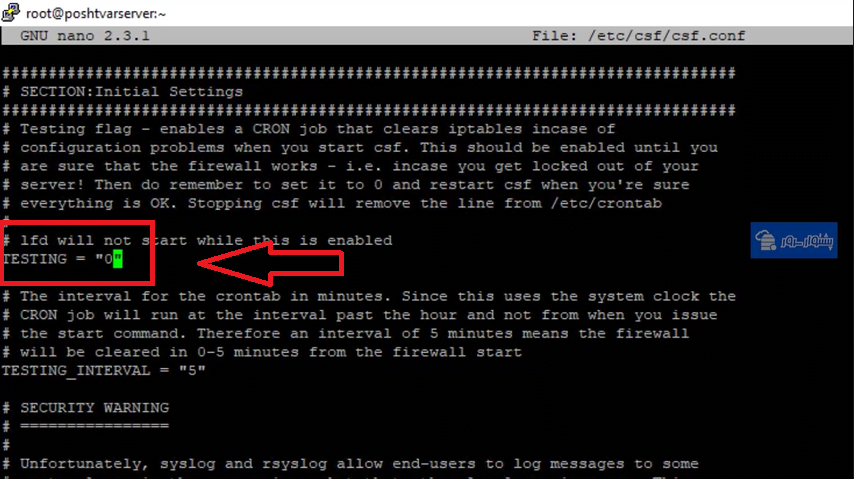

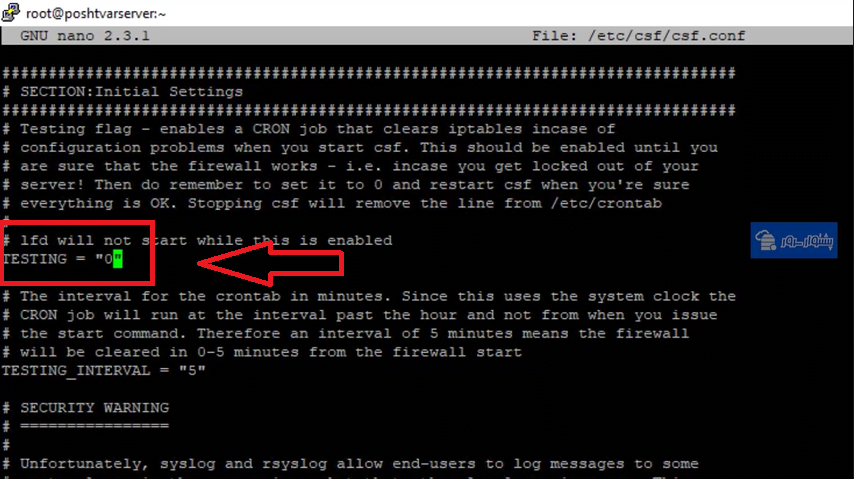

با اجرای دستور بالا فایل کانفیگ باز خواهد شد و اولین کاری که باید انجام بدید این هست که فایروال را از حالت تست به حالت اجرایی در بیاورید و برای این منظور مانند عکس زیر TESTING را بر روی صفر تنظیم کنید.

آموزش جلوگیری از اتک با Connection Tracking

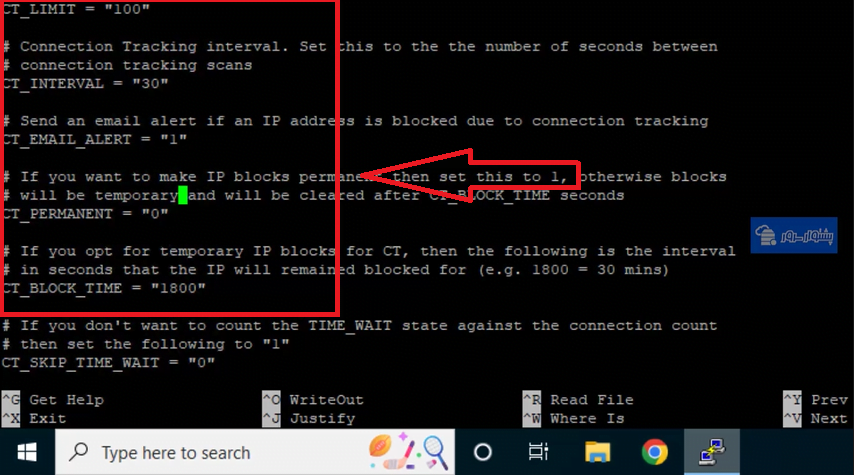

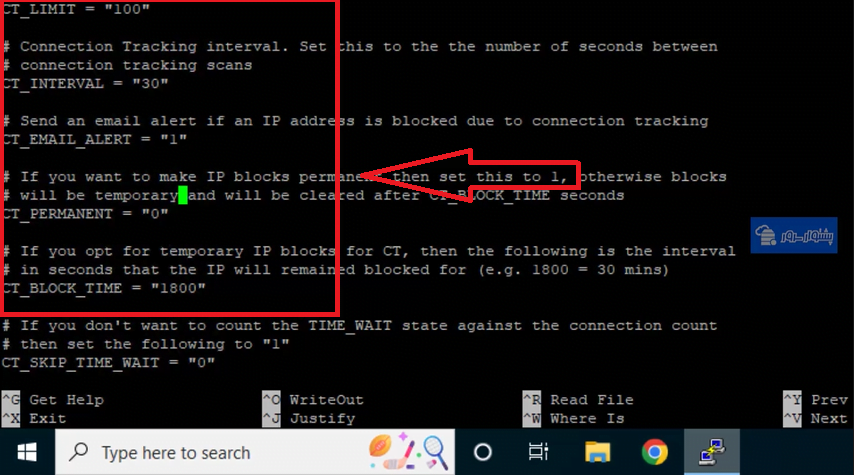

گزینه های بعدی که باید بررسی شود قسمت Connection Tracking هست که مشخص میکنید اگر از آی پی آدرسی در سرور بیش از X تعداد کانکشن ایجاد کرد اون آی پی را بلاک کند.گزینه های مهم در زیر با توضیح و یک نمونه کانفیگ آورده شده است بررسی کنید و با توجه به نیاز خودتان گزینه ها را تغییر یا فعال کنید.

CT_LIMIT حداکثر تعداد اتصال مجاز از یک IP است، می توانید این مقدار را بر اساس نیاز سرور خود تنظیم کنید.

CT_LIMIT = 100

تنظیم فاصله ردیابی اتصال

CT_INTERVAL =30

اگر می خواهید ایمیل حمله احتمالی ddos را دریافت کنید، آن را فعال کنید.

CT_EMAIL_ALERT =1

اگر میخواهید بلاک کردن IP را دائمی کنید، آن را روی 1 قرار دهید، در غیر این صورت بلاک

موقت خواهد بود و با آیتم بعد CT_BLOCK_TIME محاسبه خواهد شد.

CT_PERMANENT = 1

اگر بلاگ IP موقت را برای CT انتخاب کنید، میتوانید به صورت ثانیه در زیر وارد کنید

(مثلاً 1800 = 30 دقیقه) یعنی بعد از 30 دقیقه خودکار آنبلاک خواهد شد

CT_BLOCK_TIME = 1800

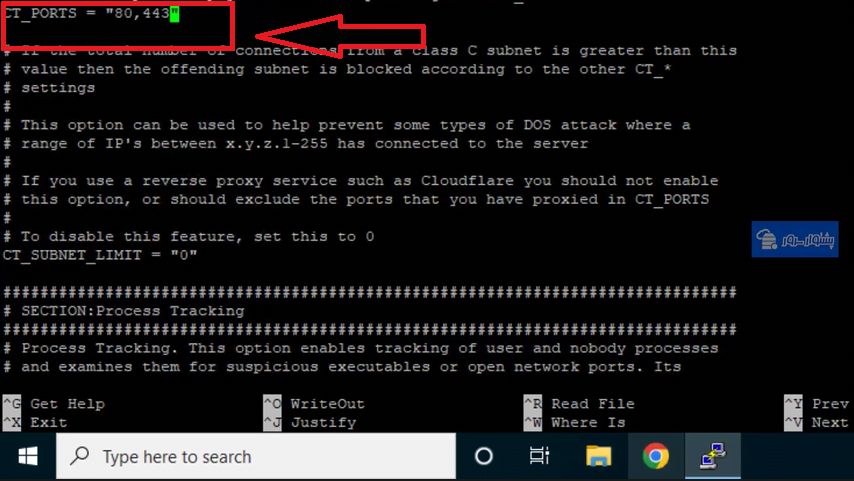

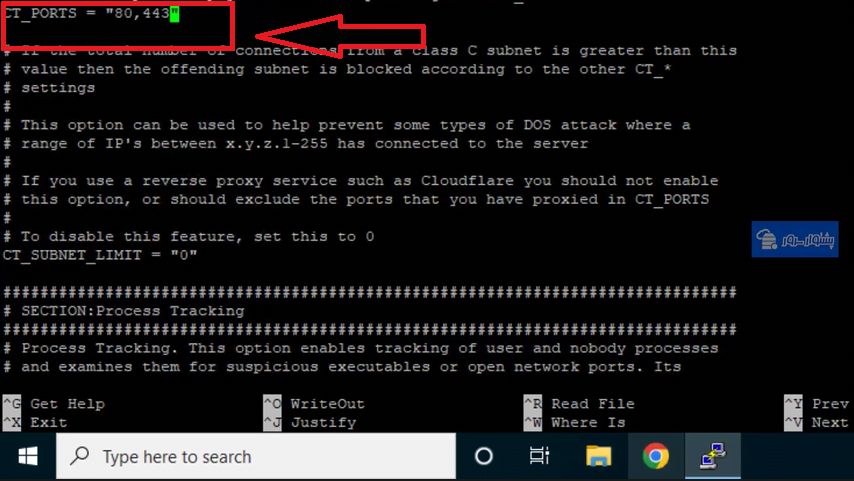

اگر فقط می خواهید پورت های خاصی را محدود کنید (به عنوان مثال 80,443)، پورت ها را اضافه کنید

پورت ها را با کاما از هم جدا کنید. به عنوان مثال. “80,443”

CT_PORTS = 80,23,443

آموزش جلوگیری از اتک در دایرکت ادمین با csf

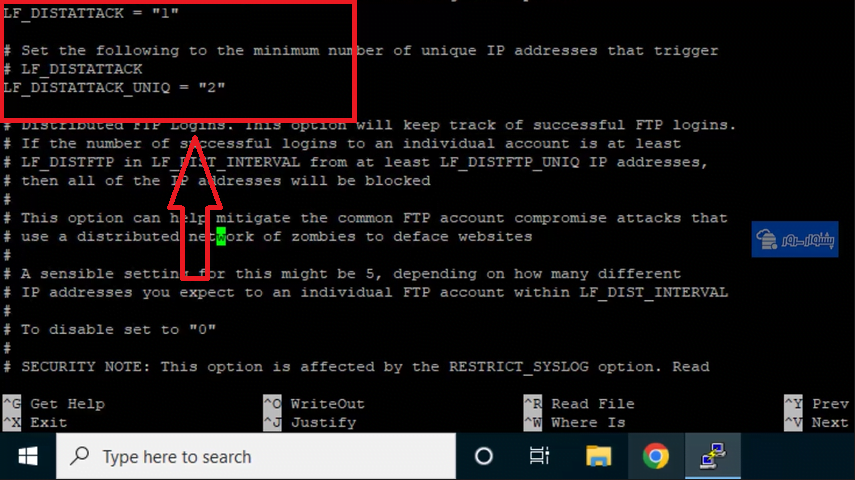

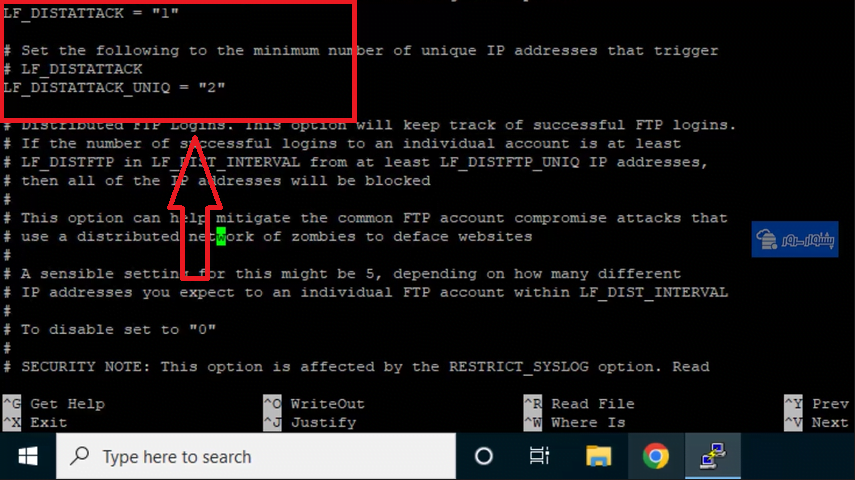

مورد بعدی که بررسی میکنم distributed attacks ها هستند که به سرور ما کمک میکنید بر روی FTP و سرویس های ایمیل هم بتوانیم در زمان های حمله محدودیت ایجاد کنیم.مجدد یک نمونه کانفیگ در زیر به صورت تصویری و نوشتاری آورده شده است بررسی کنید و با توجه به نیاز خودتان فعال و تغییر دهید.

برای فعال کردن بر روی ۱ قرار دهید

LF_DISTATTACK = 1

موارد زیر را روی حداقل تعداد آدرسهای IP منحصر به فرد تنظیم کنید

LF_DISTATTACK

LF_DISTATTACK_UNIQ = 2

حملات FTP را فعال کنید

LF_DISTFTP = 1

موارد زیر را روی حداقل تعداد آدرسهای IP منحصر به فرد برای FTP تنظیم کنید

LF_DISTFTP. LF_DISTFTP_UNIQ باید <= LF_DISTFTP باشد تا کار کند

LF_DISTFTP_UNIQ = 3

اگر این گزینه روی 1 تنظیم شود، بلاک آی پی دائمی خواهد شد

LF_DISTFTP_PERM =1

حملات SMTP را فعال کنید.

LF_DISTSMTP =1

موارد زیر را روی حداقل تعداد آدرسهای IP منحصر به فرد برای SMTP تنظیم کنید

LF_DISTSMTP. LF_DISTSMTP_UNIQ باید <= LF_DISTSMTP باشد تا کار کند

LF_DISTSMTP_UNIQ =4

اگر این گزینه روی 1 تنظیم شود، بلاک آی پی دائمی خواهد شد

LF_DISTSMTP_PERM =1

این فاصله زمانی است که در آن یک حمله FTP یا SMTP بررسی میشود.

LF_DIST_INTERVAL = 300

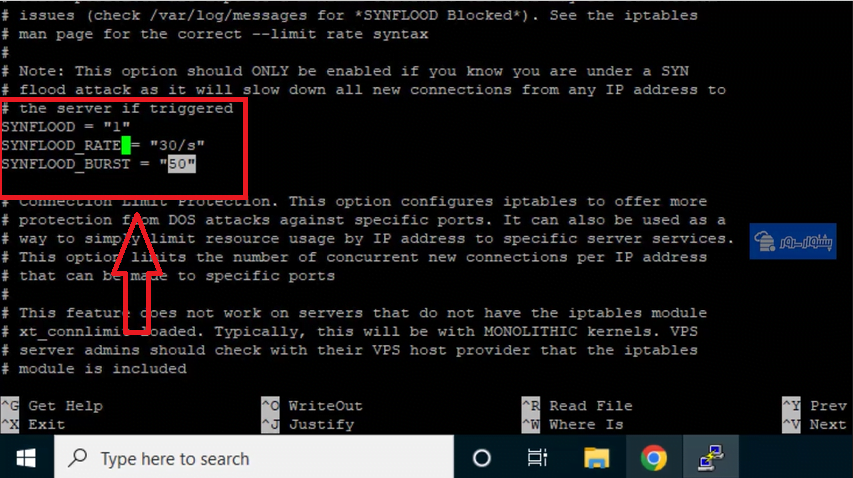

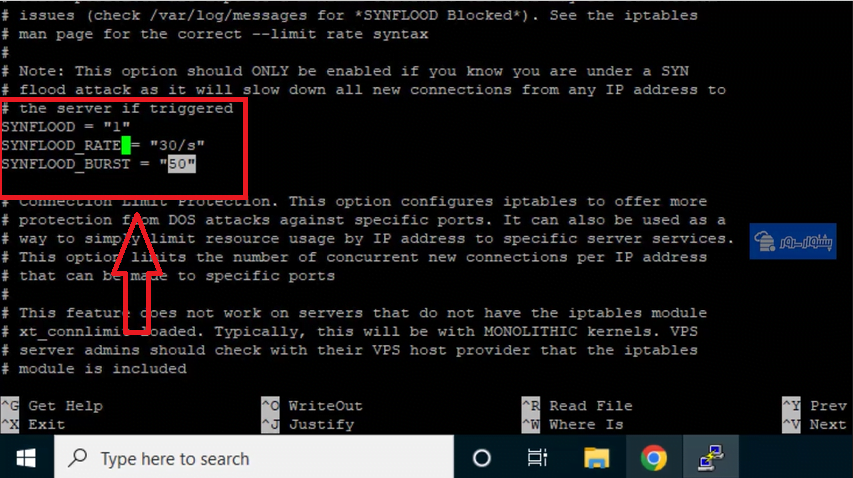

آموزش جلوگیری از اتک از نوع SYN Flood

آیا نیاز به خرید VPS یا خرید سرور مجازی NVMe دارید.؟ بر روی لینک آنها کلیک کنید.!

برای فعال کردن بر روی ۱ قرار دهید

SYNFLOOD = “1″

مدت زمان بررسی اتک بر حسب ثانیه

SYNFLOOD_RATE = “30/s”

تعداد کانشکن های یک آی پی آدرس

SYNFLOOD_BURST = “50″

csf -r

باز هم همانند قبل تیم پشتوار سرور برای سهولت در یادگیری شما آموزش جلوگیری از اتک دیداس با فایروال csf به صورت ویدیویی هم آماده کرده است. که دیدن این آموزش حتما به یاد گیری سریعتر شما کمک خواهد کرد.

آموزش ویدیویی جلوگیری از اتک دیداس با فایروال csf

سوالات متداول

بله کانفیگ تخصصی فایروال قابل انجام است.

هر سرویسی که آنلاین می شود برای بالا بردن امنیت نیاز به کانفیگ حرفه ای فایروال خواهد داشت.