چگونه از حملات Brute Force به RDP در سال ۲۰۲۵ جلوگیری کنیم؟

موضوعاتی که در این مقاله به آنها پرداخته خواهد شد، به شرح زیر است:

- مقدمه: چرا جلوگیری از حملات Brute Force RDP یک اولویت است؟

- چرا مهاجمان عاشق RDP باز هستند؟

- سیگنالهای کلیدی فعالیت Brute Force RDP

- جعبه ابزار اصلی برای مقابله با Brute Force در Remote Desktop

- امنسازی RDP در ویندوز سرور: روشهای پیشرفته

- خط مشی پایه برای جلوگیری از حملات Brute Force RDP (لیست کنترلها)

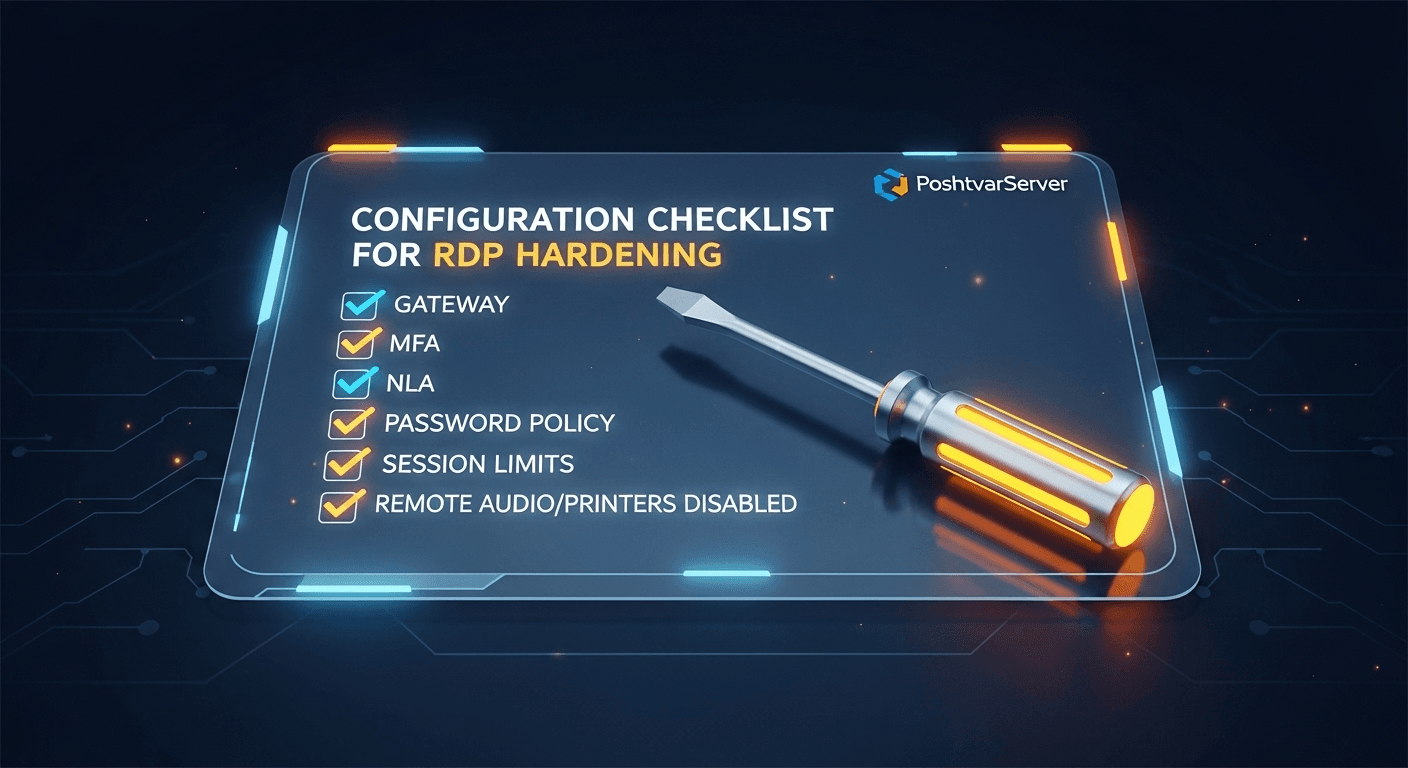

- چک لیست پیکربندی برای امنسازی RDP در ویندوز سرور

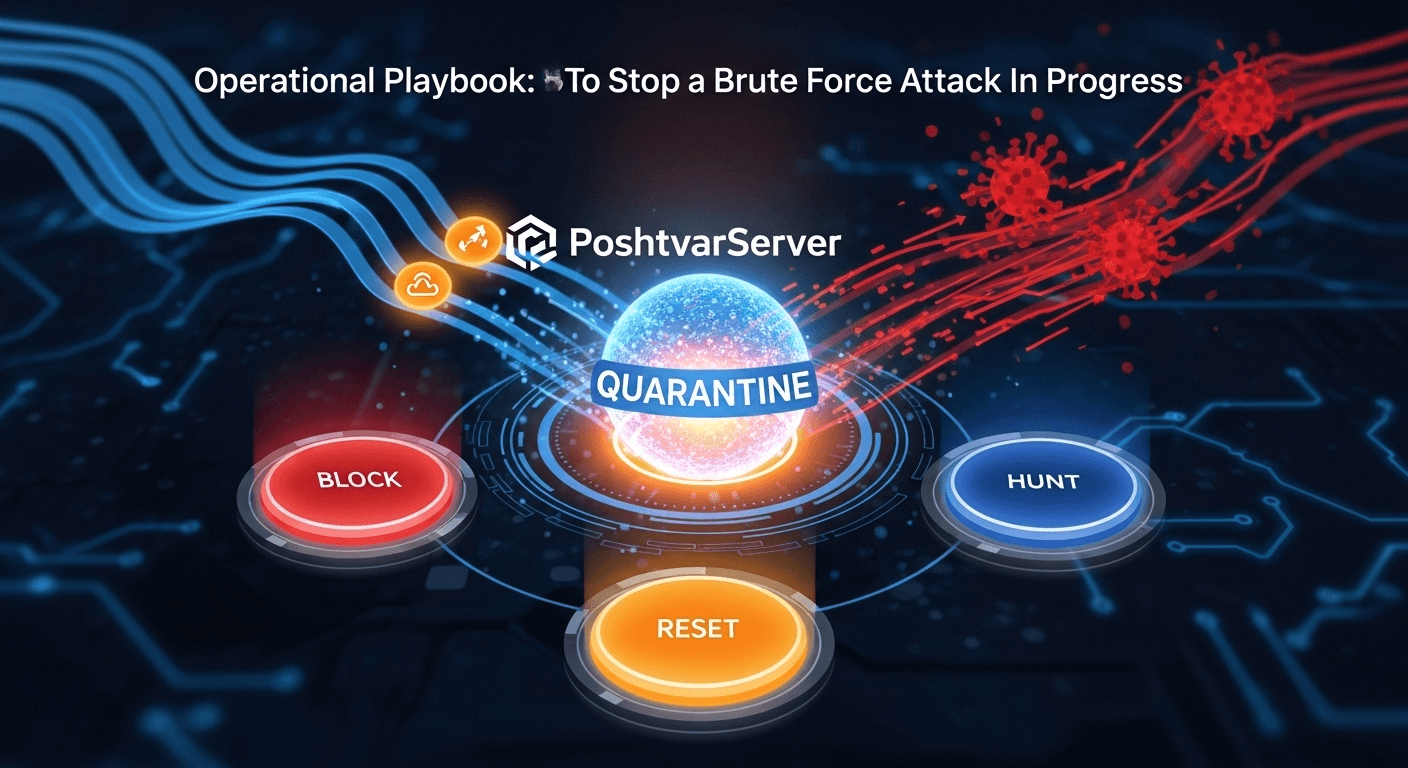

- نقشه عملیاتی: چگونه یک حمله Brute Force در حال انجام را متوقف کنیم؟

- تست امن و سپس مقیاسپذیری: گزینه میزبانی شده

- نتیجهگیری: افزایش امنیت RDP با MFA و رویکرد چندلایه

چرا جلوگیری از حملات Brute Force RDP یک اولویت امنیتی در سال ۲۰۲۵ است؟

پروتکل Remote Desktop (RDP) همچنان یکی از محبوبترین اهداف برای مهاجمان سایبری است؛ بهخصوص به دلیل باز بودن پورت 3389، استفاده از رمزهای عبور ضعیف و تلاشهای متعدد لاگین. مهاجمان دائماً در حال اسکن و تست پسورد هستند تا از این دروازه وارد شوند. برای جلوگیری از حملات Brute Force RDP باید سطح حمله کاهش یابد، احراز هویت تقویت شود و لاگها بهطور مداوم رصد شوند. در این مقاله جامع، ۱۵ کنترل کلیدی برای امنسازی RDP در ویندوز سرور، مقابله با Brute Force در Remote Desktop و افزایش امنیت RDP با MFA بررسی میکنیم.

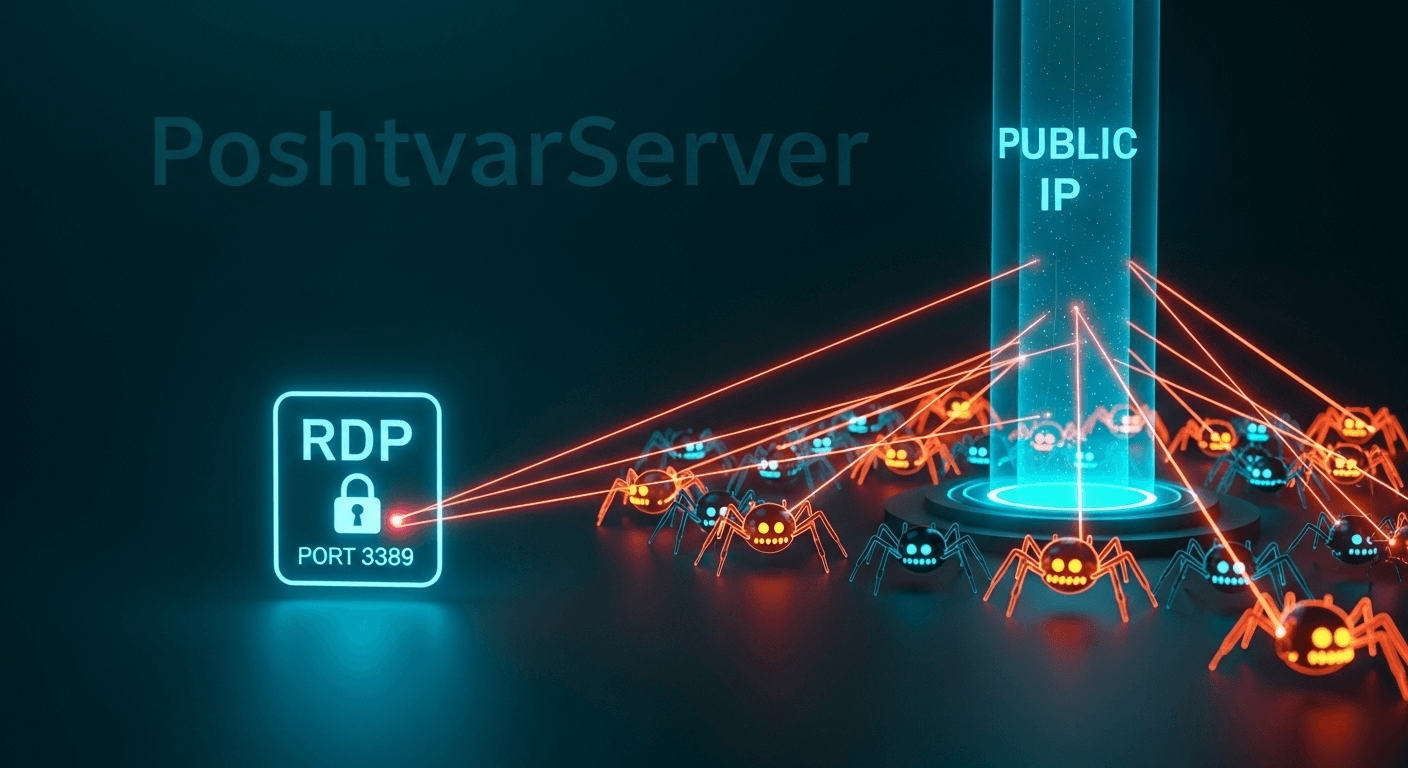

چرا مهاجمان عاشق RDP باز هستند و چگونه از حملات Brute Force RDP جلوگیری کنیم؟

یک RDP باز همیشه در لیست اهداف مهاجمان سایبری قرار دارد، زیرا پیدا کردن آن از طریق اسکنهای گسترده اینترنتی تنها چند دقیقه زمان میبرد. در بسیاری از موارد، این سرویس با دسترسی ادمین محلی اجرا میشود و همین موضوع سطح حمله را بسیار خطرناکتر میکند. کافی است رمز عبور ضعیف باشد تا مهاجم بهراحتی وارد سیستم شود و مسیر اجرای باجافزار یا سایر حملات پیشرفته هموار شود.

به همین دلیل، تقریباً تمام راهنماهای جلوگیری از حملات Brute Force RDP توصیه میکنند که در اولین قدم پورت 3389 را از اینترنت عمومی مخفی کنید. سپس با افزودن لایههای امنیتی مانند MFA (احراز هویت چندمرحلهای) و قوانین قفل حساب، احتمال نفوذ قبل از رسیدن مهاجم به صفحه لاگین به حداقل میرسد. اگر تیم شما نیاز دارد ابتدا مروری بر RDP و نحوه عملکرد جلسات Remote Desktop داشته باشد، بهتر است از آنجا شروع کنید تا مسیر مقابله با این تهدیدها روشنتر شود.

سیگنالهای کلیدی برای شناسایی و جلوگیری از حملات Brute Force RDP

قبل از پیادهسازی کنترلها، باید الگوهای هشداردهنده را شناسایی کنید. افزایش ناگهانی لاگینهای ناموفق، تلاشهای همزمان روی نامهای کاربری مختلف و تغییرات سریع آدرسهای IP از مناطق جغرافیایی متفاوت، همه نشاندهنده یک حمله رمزنگاری خودکار هستند.

ابزارهای مدرن EDR (Endpoint Detection & Response) میتوانند ترافیک و نشستهای RDP را تحلیل کنند و حملات گسترده رمز عبور (credential spray) را زودتر آشکار سازند — این تشخیص زودهنگام به شما امکان میدهد جلوگیری از حملات Brute Force RDP را سریعتر آغاز کنید.

جعبه ابزار اصلی برای مقابله با Brute Force در Remote Desktop

پیروزیهای سریع با کاهش سطح افشاگری شبکه، مستحکمسازی دروازههای ورود و اعمال سیاستهای داخلی ویندوز حاصل میشوند. همان رویکرد چندلایهای که برای سایر ابزارهای دسترسی از راه دور پیشنهاد میشود، در مورد RDP نیز صدق میکند.

۱. بستن درِ عمومی: محدودسازی دسترسی پورت RDP

پورت عمومی ۳۳۸۹ را از دسترس اینترنت عمومی پنهان کنید. بهجای باز گذاشتن مستقیم پورت، از یک گیتوی دسترسی امن یا راهکارهای تونلسازی رمزنگاریشده استفاده کنید و تنها آدرسهای IP شناختهشده را در allowlist قرار دهید. این کار نویز اسکن را کاهش و حجم حدسزدن رمز عبور را بهشدت پایین میآورد.

۲. فعالسازی MFA برای RDP (افزایش امنیت RDP با MFA)

MFA را برای دسترسی RDP اجباری کنید. از روشهایی مانند push authentication یا کلیدهای سختافزاری استفاده کنید تا حتی در صورت دانسته شدن رمز عبور، نفوذگران نتوانند وارد شوند. افزودن MFA در لایهٔ گیتوی یا سرویس دسترسی مرکزی، اثربخشی بیشتری دارد.

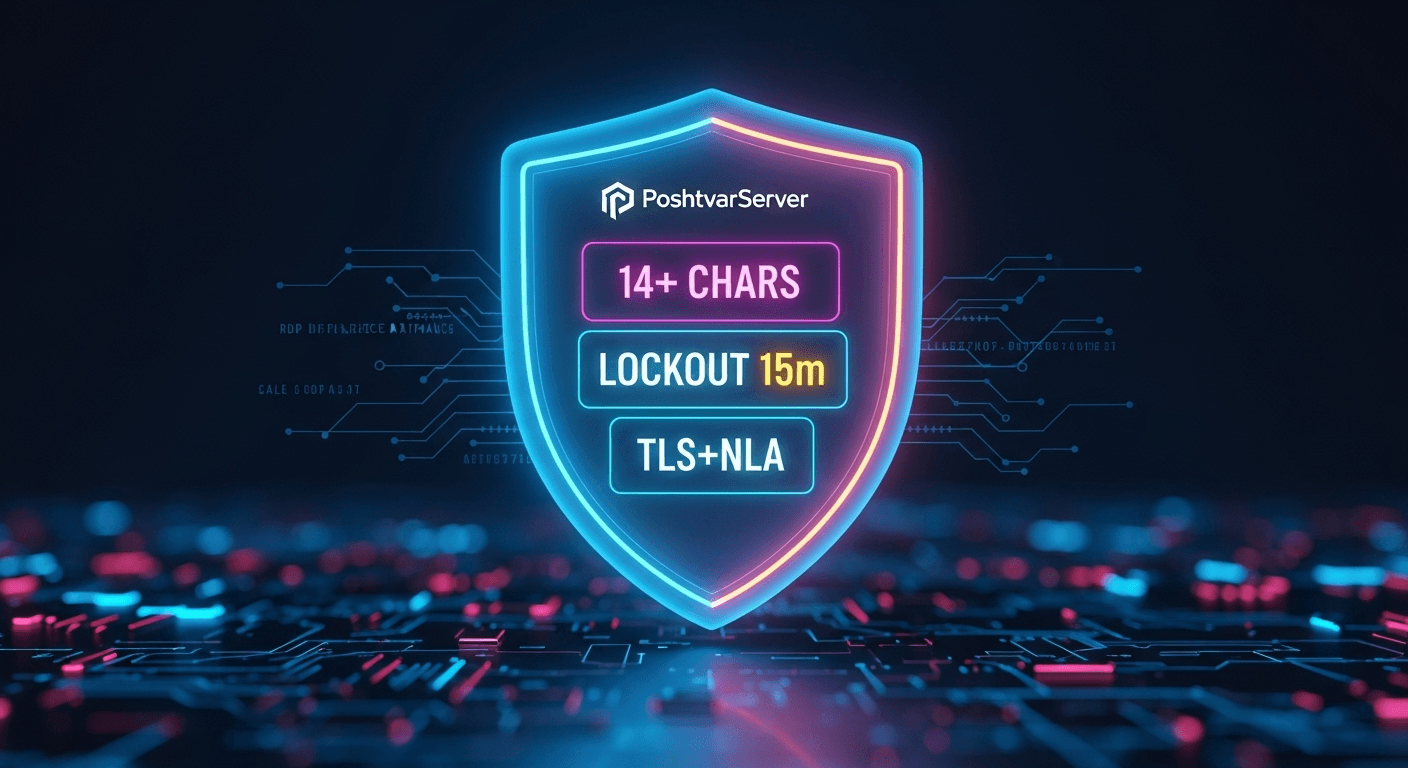

۳. الزام NLA (احراز هویت در سطح شبکه)

Network Level Authentication را روی تمام سرورها فعال کنید تا احراز هویت قبل از بارگذاری کامل دسکتاپ انجام شود. NLA مصرف منابع از جلسات ناموفق را کاهش میدهد و سطح حمله را پایین میآورد. همیشه NLA را همراه با TLS پیکربندی کنید.

۴. پیادهسازی سیاستهای قفل حساب (Account Lockout)

قوانین قفل حساب را اعمال کنید تا تلاشهای مکرر ناموفق باعث قفل موقت حساب شوند. یک نمونه عملی: پس از ۱۰ تلاش ناموفق، قفل به مدت ۱۵–۳۰ دقیقه اعمال شود. این روش کلاسیک اما مؤثر، حملات brute-force را کند و ناکارآمد میکند.

۵. استفاده از لیستهای سفید IP و محدودیتهای جغرافیایی (Geo-fencing)

دسترسی RDP را محدود به IPهای مورد اعتماد کنید. در محیطهایی که نیاز است، بلاک کردن کشورها، محدودیت ASN یا قوانین ترافیک ایستا میتواند ترافیک مخرب را بهطور مؤثری کاهش دهد.

۶. سختسازی رمزهای عبور و چرخهسازی منظم آنها

برای حسابهای مدیریتی از رمزهای بسیار قوی (حداقل ۱۴+ کاراکتر)، رمزهای منحصربهفرد و مدیریت شده با یک Password Manager استفاده کنید. رمزها را بهطور منظم بچرخانید و از رمزهای تکراری یا قابل پیشبینی پرهیز کنید.

۷. بهروزرسانی سریع پشته RDP و ویندوز

پچهای امنیتی و رولآپهای ویندوز و RDP را سریعا اعمال کنید. بهرهبرداری از آسیبپذیریهای قدیمی یکی از روشهای رایج نفوذ است؛ بهروزرسانی بهموقع یک اقدام پیشگیرانه کلیدی است.

۸. جمعآوری لاگها و هشدار بر لاگینهای ناموفق

لاگهای امنیتی ویندوز (Event IDهای مرتبط مثل 4625/4624) را به یک سیستم مانیتورینگ یا EDR/SIEM ارسال کنید. هشدارهای مبتنی بر حجم غیرعادی، جهشهای جغرافیایی و الگوهای تکراری را تنظیم کنید تا تیم پاسخدهی سریعاً مطلع شود.

روشهای امن سازی RDP در ویندوز سرور

برای جلوگیری از حملات Brute Force RDP تنها کنترلهای پایه کافی نیستند؛ برخی روشهای پیشرفته میتوانند مقاومت واقعی در شرایط عملیاتی ایجاد کنند. این راهکارها بهویژه برای سرورهایی که در معرض اینترنت هستند یا تیمهایی که مدیریت از راه دور انجام میدهند حیاتیاند.

۱. محدود کردن نرخ در گیتویها و قوانین IPS

با تنظیم Rate Limiting روی RD Gateway یا فایروال و استفاده از قوانین IPS، میتوانید جلوی سیل لاگینهای ناموفق را بگیرید. این کار علاوه بر مسدود کردن رباتها، دید بهتری برای SOC فراهم میکند و پایه مهمی برای امنسازی RDP در ویندوز سرور است.

۲. استفاده از EDR Session-Aware

راهکارهای EDR مدرن دادههای جلسه RDP را تحلیل میکنند، فعالیت ادمین واقعی را از حملات خودکار متمایز میسازند و به شناسایی حرکتهای پایداری کمک میکنند. این لایه حیاتی در مقابله با Brute Force در Remote Desktop محسوب میشود.

۳. غیرفعال کردن ریدایرکتهای پرریسک

ریدایرکتهای دستگاه، کلیپبورد و پرینتر را روی هاستهای حساس غیرفعال کنید. این اقدام سطح حمله را کاهش میدهد و همراه با اصل Least Privilege، کنترل بیشتری ایجاد میکند.

۴. پنهانسازی (Obfuscation) با احتیاط

تغییر پورت پیشفرض RDP (۳۳۸۹) بهتنهایی امنیت نمیآورد، اما میتواند حجم نویز ناشی از اسکنهای خودکار را کم کند. با این حال، این کار تنها در ترکیب با کنترلهایی مانند MFA، لیست سفید IP و RD Gateway ارزشمند است.

۵. بهداشت عملیاتی و مدیریت ادمین

بازبینی دورهای تنظیمات Remote Desktop، قوانین فایروال و NLA در ترمینالهای مدیریتی ضروری است. همچنین اجرای وظایف مدیریتی از طریق اسکریپتهای بازبینیشده باعث پایداری و تکرارپذیری تنظیمات امنیتی میشود.

۶. پرهیز از ابزارهای غیرایمن برای مدیریت

استفاده از ابزارهای ضعیف یا مرورگرمحور برای مدیریت RDP میتواند حفره امنیتی ایجاد کند. ادمینها باید از ابزارهای رسمی و ایمن برای مدیریت سرورها استفاده کنند.

خط مشی پایه و لیست کنترلها برای جلوگیری از حملات Brute Force RDP

برای تبدیل امنیت RDP به یک فرآیند تکرارپذیر، بهتر است یک Baseline Policy روشن داشته باشید:

- Account Lockout: ۵–۱۰ تلاش نامعتبر → قفل ۱۵–۳۰ دقیقه → بازنشانی شمارنده ۱۵ دقیقه.

- Password Policy: حداقل ۱۴ کاراکتر، Passphrase منحصربهفرد، ذخیره امن در Password Manager.

- NLA و TLS: اجباری روی همه سرورها، حذف رمزنگاریهای قدیمی، ممیزی ماهانه.

- RD Gateway: تنها نقطه دسترسی برای ادمینهای راه دور، ممنوعیت پورت عمومی ۳۳۸۹.

- Logging: ارسال Event ID 4624/4625 به SIEM و هشدار در مورد لاگینهای مشکوک.

- Least Privilege: حسابهای ادمین محلی جداگانه، ممنوعیت استفاده از Domain Admin برای کارهای روزمره، بازبینی فصلی گروهها.

این خطمشی به تیمها کمک میکند تا جلوگیری از حملات Brute Force RDP را در تمامی سرورها و شیفتها یکسان و کارآمد پیادهسازی کنند.

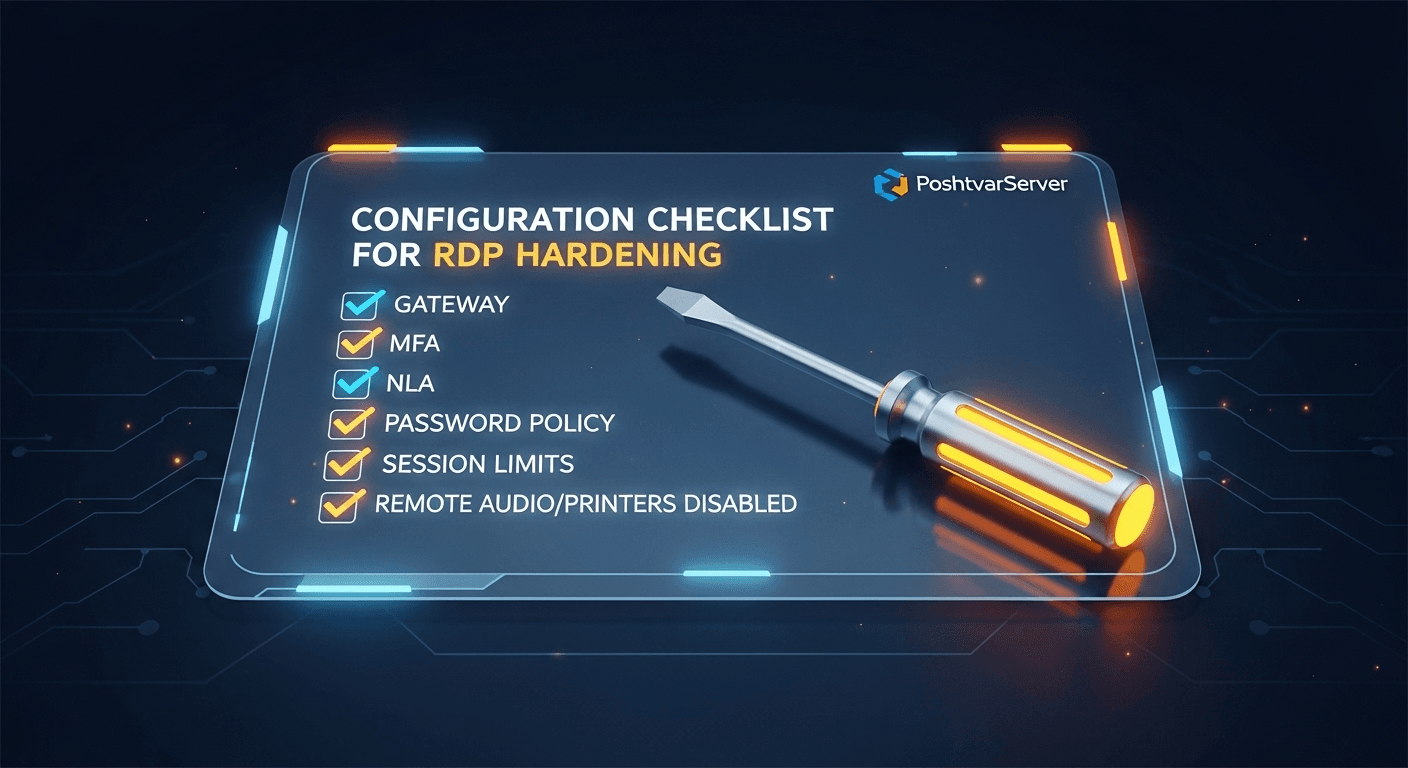

چک لیست کامل امن سازی RDP در ویندوز سرور برای مقابله با Brute Force

یک چک لیست امنیتی RDP در زمان پشتیبانی و تغییرات سیستمی حیاتی است؛ داشتن آن کنار دستتان باعث میشود بازبینیها سریعتر و دقیقتر انجام شوند. مراحل زیر پایهایترین اقداماتی هستند که باید همیشه تأیید شوند تا جلوی حملات Brute Force به RDP گرفته شود:

- تست دسترسی از طریق RD Gateway بهجای استفاده از NAT مستقیم روی پورت ۳۳۸۹. 0

- فعالسازی و تأیید MFA در همان مسیر واقعی دسترسی امروز، نه یک جریان قدیمی و بلااستفاده.

- اطمینان از روشن بودن NLA و تطابق رمزنگاری TLS با استانداردهای امنیتی سازمان.

- بازبینی تنظیمات Account Lockout در OU هدف و رفع هرگونه تداخل احتمالی GPO.

- غیرفعال کردن ریدایرکتهای غیرضروری مانند پرینتر یا کلیپبورد روی سرورهای حساس.

- بررسی فعال بودن هشدار لاگینهای ناموفق برای شناسایی سریع تلاشهای مشکوک.

- مستندسازی و بهروزرسانی Allowlistهای IP مخصوص کارکنان یا وندورها در زمان تغییر تیمها.

اجرای این چک لیست باعث میشود حملات ساده مسدود شوند و برای مهاجمان پیشرفته، هزینه و زمان حمله به شدت افزایش یابد. این هنوز بهترین پاسخ عملی به پرسش «چگونه از حملات Brute Force به RDP در کار روزمره جلوگیری کنیم» است.

نقشه عملیاتی برای مقابله با حملات Brute Force RDP در حال اجرا

هدف: مهار سریع حمله، حفاظت از هویتها، شناسایی هرگونه نفوذ ثانویه و بازگرداندن سرویس در کمترین زمان ممکن — همزمان با حفظ شواهد برای بررسی بعدی.

1) مهار منبع — سریع و قاطع 1

- بلافاصله آدرس IP یا شبکه منبع مشکوک را در دستگاه مرزی (Perimeter firewall) بلاک کنید.

- اگر حجم ترافیک بالاست، Rate limiting موقت روی دروازه دسترسی یا فایروال اعمال کنید تا سیل اتصالات متوقف شود.

- در صورت امکان، ترافیک از آن IP را به یک سرویس قرنطینه (blackhole / sinkhole) هدایت کنید تا بار سرویس کم شود.

نتیجه: منابع حمله قطع میشوند و نویز کاهش مییابد — فرصت برای اقدامات بعدی فراهم میشود.

2) تثبیت هویت (Stabilize identity) — امنسازی فوری حسابهای هدف

- برای حساب(های) هدف، رمز عبور را فوراً منقضی کنید و رمز جدید اجباری سازید.

- اگر نشانههای بهخطرافتادگی قوی است، حساب را غیرفعال کنید تا دسترسی بیدرنگ قطع شود.

- بررسی کنید آیا همان اعتبارنامهها در سایر سرویسها استفاده شدهاند؛ در صورت یافتن، آنها را هم چرخانده و لغو کنید.

- در صورت استفاده از کلیدهای API/توکن، آنها را نیز فوراً ریووک کنید.

نتیجه: مهاجم از استفاده مجدد از اعتبارنامهها یا تثبیت دسترسی باز میماند.

3) اعتبارسنجی مسیرهای دسترسی — مطمئن شوید مهاجم از کجا وارد میشود

- تأیید کنید که دسترسی راه دور صرفاً از طریق دروازه دسترسی امن / تونلگذاری رمزنگاریشده برقرار میشود؛ هر قانون NAT یا فوروارد مستقیم پورت ۳۳۸۹ را حذف کنید.

- بررسی کنید آیا مسیرهای جایگزینی (پورتفورواردینگ مخفی، پروکسی معکوس با پیکربندی اشتباه) وجود دارد.

نتیجه: بسته شدن مسیرهای مستقیم جلوی بازگشت مهاجم را میگیرد.

4) شکار عوارض جانبی (Hunt for side effects) — دنبال علایم Persistence و lateral movement بگردید

- لاگهای RDP و امنیت ویندوز را فوراً جمعآوری و بررسی کنید (Event IDهای کلیدی: 4625 = لاگین ناموفق، 4624 = لاگین موفق، 4672 = انتساب امتیازات ویژه).

- جستجو برای: حسابهای ادمین محلی جدید، نصب سرویسهای جدید، ایجاد Scheduled Tasks، تغییر در Policyها، اضافهشدن کلیدهای SSH/RDP.

- EDR را برای نشانگرهای پایداری (persistence) بررسی کنید و اگر session-aware telemetry فعال دارید، نشستهای مشکوک را دنبال کنید.

نتیجه: شناسایی فعالیت دومینری که ممکن است پس از نفوذ انجام شده باشد.

5) تنظیم تشخیصها و واکنش خودکار (Tune detections & automate)

- یک قانون فوری در SIEM/EDR اضافه کنید: هشدار در لاگینهای ناموفق متعدد روی حسابهای privileged یا خوشهای از منابع IP.

- هنگام وقوع چنین هشدارهایی، یک تیکتِ اتوماتیک/فرآیند فوریتی (incident runbook) به تیم SOC/عملیات باز شود.

- اگر زیرساخت اجازه میدهد، برای منابع حساس کاربری را در حالت read-only/isolated قرار دهید تا خسارت کمتر شود.

نتیجه: تیمها زودتر مطلع شده و کار واکنش ساختیافته میشود.

6) حفظ شواهد و بازیابی (Forensics & recovery)

- لاگهای خام را (سیستم، شبکه، EDR) در محل امن ذخیره کنید — قبل از پاکسازی، برای تحلیل بعدی.

- یک snapshot/backup از ماشینهای احتمالاً آلوده تهیه کنید (در حالت خاموش/قرنطینه).

- پس از حذف آثار نفوذ و تأیید پاکسازی، رمزهای مرتبط، توکنها و کلیدها را تغییر دهید و دسترسیها را بازگردانید بهصورت مرحلهای.

نتیجه: توان برای انجام تحلیل پس از حادثه و جلوگیری از تکرار.

7) مروری سریعِ پس از حادثه و اقدامات بلندمدت

- پس از مهار، یک جلسه post-mortem کوتاه برگزار کنید: نحوه ورود، نقاط شکست فرآیند، و اصلاحات فوری.

- بهروزرسانی سیاستهای Account Lockout، MFA، allowlistها و پچ منیجمنت را برنامهریزی کنید.

- اگر نیاز است، دسترسیها (allowlists) را سختتر کنید و گردش کلید/رمز را در چرخههای کوتاهتری قرار دهید.

نتیجه: سازمان بهتر آماده حمله بعدی میشود.

چکلیست سریع عمل

- IP منبع بلاک شد (فایروال perimeter)

- Rate limiting فعال یا تماس با ISP/Transit برای بلاک/فلود کنترل شده

- حساب هدف منقضی/غیرفعال شد

- هر پورت فوروارد مستقیم ۳۳۸۹ حذف شد — دسترسی فقط از طریق دروازه امن

- لاگهای 4625/4624 جمعآوری و به SIEM/EDR فرستاده شد

- جستجو برای حسابهای جدید، سرویسهای نصبشده، Scheduled Tasks انجام شد

- تیکت واکنش باز و اعضای تیم مطلع شدند

- شواهد برای فورنزیک محفوظ شد (snapshots، لاگها)

نکات نهایی و توصیههای عملی

- اولویت همیشه: حفظ سرویس و جلوگیری از گسترش؛ سپس پاکسازی و بازیابی.

- MFA، NLA و allowlistها را بهعنوان لایههای دفاعی غیرقابل چشمپوشی نگه دارید — آنها باعث میشوند حملات Brute Force RDP بیثمر شوند.

- واکنش سریع با قالببندیهای آماده (چکلیست + تیکت اتوماتیک) زمان مهار را به طور چشمگیری کاهش میدهد.

تست امن و سپس مقیاسپذیری: گزینه میزبانی شده

اگر دنبال یک محیط آزمایشی پاک یا یک زیرساخت تولیدی کوچک و امن هستید، میتوانید یک سرور مجازی (VPS) با سیستمعامل ویندوز سرور از پشتوار سرور تهیه کنید. این سرورها روی هاستهای پرسرعت با اتصال ۱۰ گیگابیت بر ثانیه، ذخیرهسازی NVMe SSD و تضمین آپتایم ۹۹.۹۵٪ اجرا میشوند و همراه با نظارت ۲۴/۷ ارائه میگردند تا بتوانید تستهای امنیتی و مقیاسپذیری را با اطمینان انجام دهید.

امکان انتخاب دیتاسنتر در مناطق آمریکای شمالی، اروپا یا آسیا، تأخیر شبکه را برای تیم شما به حداقل میرساند. پرداختها از طریق کارت اعتباری، PayPal، Alipay یا حتی ارز دیجیتال امکانپذیر است و انعطافپذیری مالی لازم را فراهم میکند.

با قیمتگذاری مقرونبهصرفه و پیکربندی آمادهسازیشده برای دسترسی از راه دور (RDP)، این راهکار گزینهای ایدهآل برای استقرار امن، تست و سپس مقیاسپذیری محیطهای مبتنی بر ویندوز است.

نتیجهگیری: افزایش امنیت RDP با MFA و رویکرد چندلایه برای جلوگیری از Brute Force

اکنون یک رویکرد چندلایه و عملی برای جلوگیری از حملات Brute Force RDP در اختیار دارید. سطح افشا را با استفاده از دروازه دسترسی امن کاهش دهید، نوار احراز هویت را با MFA، NLA و سیاستهای قفل حساب بالا ببرید و لاگهای امنیتی را بهطور مداوم زیر نظر داشته باشید. همین اصول را میتوان در سایر ابزارهای دسترسی از راه دور نیز پیادهسازی کرد تا حملات مبتنی بر رمز عبور بهصورت عملی، قابل پیشبینی و تکرارپذیر متوقف شوند.

از اینکه تا پایان این مقاله همراه بودید سپاسگزاریم خوشحال میشویم دیدگاهها و تجربههای خود را در بخش نظرات با ما به اشتراک بگذارید.

برای مطالعه بیشتر درباره اصول امنیتی، پیکربندی امن، و مقابله با تهدیدات رایج در سرویسهای راه دور، به مستندات رسمی مایکروسافت در بخش امنیت مراجعه کنید: Microsoft Security Docs