۱۵ مورد از حملات رایج به وبسایتها: شناسایی و مقابله

موضوعاتی که در این مقاله به آنها پرداخته خواهد شد، به شرح زیر است:

مقدمه: چرا شناخت حملات رایج به وبسایتها یک ضرورت امنیتی است؟

در دنیای دیجیتال امروز، حملات رایج به وبسایتها به یک نگرانی دائمی برای کسبوکارها و افراد تبدیل شدهاند. اینترنت با وجود تمام فرصتهایش، میدانی برای انواع تهدیدات سایبری وب است که دائماً در حال تکامل هستند. پس از آنکه در مقاله اصلی این مجموعه، راهنمای کامل امنیت وب سایت را بررسی کردیم، اکنون زمان آن رسیده که عمیقتر به این موضوع بپردازیم. در این مقاله جامع، ما به بررسی دقیق ۱۵ مورد از حملات رایج به وبسایتها پرداخته و روشهای مقابله با حملات وب را برای هر یک تشریح خواهیم کرد. افزایش امنیت وبسایت شما با شناخت دقیق این تهدیدات آغاز میشود.

۱۵ مورد از حملات رایج به وبسایتها و روشهای مقابله با آنها

در ادامه، به بررسی دقیق و گسترش یافته ۱۵ مورد از مهمترین حملات رایج به وبسایتها و روشهای مقابله با حملات وب برای هر کدام میپردازیم.

۱. حملات فیشینگ (Phishing Attacks): یکی از حملات رایج به وبسایتها

- این حمله چیست؟ فیشینگ یک تکنیک مهندسی اجتماعی است که در آن مهاجمان با تظاهر به هویت یک نهاد قابل اعتماد (مانند بانک یا یک برند معروف)، کاربران را فریب میدهند تا اطلاعات حساس خود مانند نام کاربری، رمز عبور و اطلاعات کارت اعتباری را افشا کنند.

چگونه کار میکند؟ معمولاً از طریق ایمیلها، پیامکها (smishing) یا وبسایتهای جعلی که دقیقاً شبیه به نسخه اصلی هستند، انجام میشود. - روشهای مقابله:

- آموزش کاربران برای شناسایی لینکها و ایمیلهای مشکوک.

- استفاده از فیلترهای پیشرفته اسپم در سرور ایمیل.

- پیادهسازی پروتکلهای احراز هویت ایمیل مانند DMARC، SPF و DKIM.

۲. حملات تزریق SQL (SQL Injection Attacks)

- این حمله چیست؟ تزریق SQL (SQLi) یکی از خطرناکترین حملات رایج به وبسایتها است که به طور مستقیم پایگاه داده شما را هدف قرار میدهد. مهاجم با وارد کردن کدهای SQL مخرب در فیلدهای ورودی (مانند فرمهای لاگین، جستجو یا تماس)، سعی در دستکاری، سرقت، تخریب یا به دست گرفتن کنترل کامل پایگاه داده شما دارد.

- چگونه کار میکند؟ اگر برنامه وب شما ورودیهای کاربر را به درستی پاکسازی و اعتبارسنجی نکند، مهاجم میتواند با وارد کردن عباراتی مانند’ OR 1=1 –، کوئریهای SQL شما را تغییر داده و به اطلاعاتی که نباید، دسترسی پیدا کند.

- روشهای مقابله:

- کوئریهای پارامتری (Parameterized Queries): به جای چسباندن مستقیم ورودی کاربر به کوئری SQL، از Prepared Statements یا Stored Procedures استفاده کنید. این روش کد و داده را از هم جدا کرده و از اجرای کدهای مخرب جلوگیری میکند.

- اعتبارسنجی ورودی: تمام ورودیهای کاربر را در سمت سرور به دقت اعتبارسنجی کنید و کاراکترهای خاص را فیلتر نمایید.

- فایروال برنامه وب (WAF): یک WAF میتواند الگوهای حملات تزریق SQL را شناسایی و مسدود کند. هاستینگهای امن مانند پشتوار سرور اغلب WAF را به عنوان بخشی از راهکارهای امنیتی در برابر حملات وب ارائه میدهند.

۳. حملات Cross-Site Scripting (XSS)

- این حمله چیست؟ در این نوع از انواع حملات وب، مهاجم اسکریپتهای مخرب (معمولاً جاوا اسکریپت) را به صفحات وب تزریق میکند. این اسکریپتها به جای اجرا شدن روی سرور، در مرورگر کاربران دیگر اجرا شده و میتوانند اطلاعات آنها (مانند کوکیهای جلسه) را به سرقت ببرند، محتوای صفحه را تغییر دهند یا کاربر را به سایتهای مخرب هدایت کنند.

- چگونه کار میکند؟ XSS میتواند به صورت ذخیره شده (Stored) باشد که در آن اسکریپت مخرب در پایگاه داده ذخیره میشود (مانند بخش نظرات)، یا به صورت منعکس شده (Reflected) که در آن اسکریپت از طریق یک URL به کاربر بازگردانده میشود.

- روشهای مقابله:

- کدگذاری خروجی (Output Encoding): قبل از نمایش هرگونه داده ورودی از کاربر در صفحه HTML، آن را به درستی کدگذاری (encode) کنید تا مرورگر آن را به عنوان متن ساده تفسیر کند، نه کد قابل اجرا.

- اعتبارسنجی ورودی: ورودیهای کاربر را برای جلوگیری از ورود تگهای اسکریپت و کدهای مخرب، به دقت فیلتر کنید.

- خط مشی امنیت محتوا (Content Security Policy – CSP): با استفاده از هدر CSP در وب سرور خود، میتوانید مشخص کنید که مرورگر مجاز به اجرای اسکریپت از چه منابعی است و از اجرای اسکریپتهای تزریقی جلوگیری کنید.

۴. حملات Distributed Denial of Service (DDoS)

- این حمله چیست؟ همانطور که در مقاله جامع حمله DDoS چیست به تفصیل توضیح دادیم، این حمله با ارسال حجم عظیمی از ترافیک جعلی از منابع متعدد (باتنت)، سرور شما را غرق کرده و آن را برای کاربران واقعی از دسترس خارج میکند.

- چگونه کار میکند؟ این حمله با اشباع کردن پهنای باند شبکه یا مصرف تمام منابع سرور (مانند CPU, RAM و اتصالات)، مانع از پاسخگویی سرور به درخواستهای قانونی میشود.

- روشهای مقابله:

- استفاده از CDN (شبکه توزیع محتوا): CDNها ترافیک را در چندین سرور توزیع کرده و میتوانند بخش زیادی از ترافیک مخرب را قبل از رسیدن به سرور شما جذب و فیلتر کنند.

- خدمات حفاظت DDoS: استفاده از خدمات تخصصی که ترافیک را تحلیل کرده و ترافیک مخرب را مسدود میکنند. پشتوار سرور حفاظت پیشرفته در برابر DDoS را برای تمام سرورهای خود فراهم میکند.

۵. حملات Man-in-the-Middle (MITM) یکی از تهدیدات امنیت سایبری وبسایت

- این حمله چیست؟ در این حمله، مهاجم به طور مخفیانه بین دو طرف ارتباط (مثلاً کاربر و وبسایت) قرار گرفته و ترافیک را شنود، ضبط یا حتی دستکاری میکند. این یکی از جدیترین تهدیدات امنیت سایبری وبسایت است.

- چگونه کار میکند؟ این حمله معمولاً در شبکههای Wi-Fi عمومی ناامن رخ میدهد، جایی که مهاجم میتواند خود را به عنوان نقطه دسترسی (Access Point) جا بزند.

- روشهای مقابله:

- استفاده از HTTPS/SSL/TLS در همه جا: رمزنگاری تمام ارتباطات بین کاربر و سرور، شنود اطلاعات را برای مهاجم تقریباً غیرممکن میکند.

- HTTP Strict Transport Security (HSTS): این هدر به مرورگرها دستور میدهد که همیشه از طریق HTTPS با سایت شما ارتباط برقرار کنند و از حملات SSL Stripping جلوگیری میکند.

- استفاده از VPN: تشویق کاربران به استفاده از VPN در شبکههای عمومی.

۶. حملات کلیکجکینگ (Clickjacking Attacks) یکی از حملات رایج به وبسایتها

- این حمله چیست؟ در این حمله، مهاجم یک صفحه وب یا یک عنصر قابل کلیک (مانند یک دکمه) را به صورت شفاف روی یک صفحه وب قانونی دیگر قرار میدهد. کاربر فریب خورده و فکر میکند در حال کلیک روی عنصر قانونی است، در حالی که در واقع در حال کلیک روی عنصر مخرب پنهان است.

- چگونه کار میکند؟ معمولاً با استفاده از iFrameهای شفاف انجام میشود.

- روشهای مقابله:

- استفاده از هدر X-Frame-Options: این هدر HTTP به مرورگر دستور میدهد که آیا اجازه دارد صفحه شما را در یک <frame>, <iframe>, <embed> یا <object> رندر کند یا خیر. تنظیم آن روی DENY یا SAMEORIGIN از این حمله جلوگیری میکند.

- Content-Security-Policy: frame-ancestors: این یک جایگزین مدرنتر برای X-Frame-Options است و کنترل دقیقتری را فراهم میکند.

۷. حملات Cross-Site Request Forgery (CSRF) یکی از تهدیدات امنیت سایبری وبسایت

- این حمله چیست؟ CSRF یا “جعل درخواست بین سایتی” حملهای است که کاربر احراز هویت شده را مجبور میکند تا یک اقدام ناخواسته را در یک برنامه وب که در آن لاگین است، انجام دهد.

- چگونه کار میکند؟ مهاجم یک لینک یا فرم مخرب ایجاد میکند و آن را برای قربانی ارسال میکند. اگر قربانی در سایت هدف لاگین باشد و روی لینک کلیک کند، مرورگر او به طور خودکار درخواست را با کوکیهای احراز هویت ارسال کرده و اقدام مخرب (مانند تغییر رمز عبور یا انتقال پول) انجام میشود.

- روشهای مقابله:

- توکنهای ضد CSRF (Anti-CSRF Tokens): رایجترین روش است. برای هر جلسه کاربر، یک توکن تصادفی و منحصر به فرد ایجاد شده و در فرمهای وب قرار میگیرد. سرور قبل از انجام هر اقدامی، این توکن را اعتبارسنجی میکند.

- استفاده از هدر SameSite برای کوکیها: این ویژگی به مرورگرها دستور میدهد که کوکیها را فقط در صورتی ارسال کنند که درخواست از همان سایت مبدأ باشد.

۸. دانلودهای Drive-By (Drive-By Downloads) یکی از تهدیدات امنیت سایبری وبسایت

- این حمله چیست؟ این یک تاکتیک مخرب است که در آن کاربران ناآگاهانه با بازدید از یک وبسایت به خطر افتاده، باعث دانلود و نصب نرمافزارهای مخرب (مانند ویروس، تروجان یا باجافزار) روی سیستم خود میشوند.

- چگونه کار میکند؟ مهاجمان از آسیبپذیریها در مرورگرها، پلاگینها (مانند Flash یا Java در گذشته) یا خود سیستمعامل سوءاستفاده میکنند.

- روشهای مقابله:

- بهروز نگه داشتن همه چیز: مرورگرها، پلاگینها و سیستمعامل خود را همیشه بهروز نگه دارید.

- اسکن منظم وبسایت: وبسایت خود را به طور منظم برای شناسایی کدهای مخرب تزریق شده اسکن کنید.

- استفاده از نرمافزار آنتیویروس قوی: به کاربران خود نیز توصیه کنید از آنتیویروسهای بهروز استفاده کنند.

۹. حملات Remote File Inclusion (RFI) و Local File Inclusion (LFI)

- این حمله چیست؟ این دو مورد از حملات رایج به وبسایتها هستند که به مهاجم اجازه میدهند فایلها را در سرور شما اجرا یا مشاهده کند. RFI به مهاجم اجازه میدهد تا فایلهای خارجی (اغلب مخرب) را از یک سرور دیگر در کدبیس شما وارد کند. LFI نیز به مهاجم امکان میدهد تا فایلهای محلی روی سرور (مانند فایلهای پیکربندی یا رمز عبور) را مشاهده یا اجرا کند.

- چگونه کار میکند؟ از طریق اعتبارسنجی ضعیف ورودیهای کاربر که به عنوان بخشی از مسیر فایل استفاده میشوند، انجام میگیرد.

- روشهای مقابله:

- اعتبارسنجی دقیق ورودی: هرگز به ورودی کاربر برای تعیین مسیر فایلها اعتماد نکنید. از یک لیست سفید (Whitelist) از فایلهای مجاز استفاده کنید.

- پیکربندی صحیح PHP: در فایل php.ini، گزینههای allow_url_fopen و allow_url_include را غیرفعال کنید تا از RFI جلوگیری شود.

- محدود کردن دسترسی: اطمینان حاصل کنید که وب سرور شما فقط به دایرکتوریهای لازم دسترسی دارد.

۱۰. حملات Brute Force یکی از حملات رایج به وبسایتها

- این حمله چیست؟ در این حمله، مهاجمان با استفاده از ابزارهای خودکار، به طور سیستماتیک تمام ترکیبات ممکن از نامهای کاربری و رمزهای عبور را امتحان میکنند تا به یک حساب کاربری (مانند پنل مدیریت وردپرس) دسترسی پیدا کنند.

- چگونه کار میکند؟ از طریق ارسال تعداد زیادی درخواست لاگین در مدت زمان کوتاه انجام میشود.

- روشهای مقابله:

- سیاستهای رمز عبور قوی: کاربران را ملزم به استفاده از رمزهای عبور طولانی، پیچیده و منحصر به فرد کنید.

- محدود کردن تلاشهای ناموفق (Account Lockout): پس از چند تلاش ناموفق، حساب کاربری یا آدرس IP را به طور موقت مسدود کنید.

- استفاده از CAPTCHA: برای جلوگیری از حملات خودکار.

- احراز هویت دو عاملی (2FA): این یک لایه امنیتی بسیار قوی اضافه میکند.

۱۱. حملات فارمینگ (Pharming Attacks) یکی از حملات رایج به وبسایتها

- این حمله چیست؟ فارمینگ یک حمله پیچیدهتر از فیشینگ است که تنظیمات DNS را دستکاری میکند. این حمله کاربران را به وبسایتهای جعلی هدایت میکند، حتی اگر آدرس صحیح را در مرورگر خود تایپ کرده باشند.

- چگونه کار میکند؟ میتواند از طریق مسموم کردن کش DNS (DNS Cache Poisoning) در سرورها یا تغییر فایل hosts در کامپیوتر کاربر انجام شود.

- روشهای مقابله:

- استفاده از DNSSEC: این افزونه امنیتی به DNS کمک میکند تا از صحت پاسخهای DNS اطمینان حاصل شود.

- انتخاب ارائهدهنده DNS معتبر: ارائهدهندگان معتبر DNS (مانند آنچه پشتوار سرور استفاده میکند) اقدامات امنیتی بهتری برای جلوگیری از مسمومیت کش دارند.

۱۲. سرقت جلسه (Session Hijacking) یکی از حملات رایج به وبسایتها

- این حمله چیست؟ در این حمله، مهاجم ID جلسه (Session ID) یک کاربر معتبر را به سرقت برده و از آن برای جعل هویت آن کاربر و دسترسی به حساب کاربری او استفاده میکند.

- چگونه کار میکند؟ میتواند از طریق حملات XSS، شنود ترافیک در شبکههای ناامن یا حدس زدن Session ID انجام شود.

- روشهای مقابله:

- استفاده از HTTPS در همه جا: برای رمزنگاری کوکیهای جلسه.

- استفاده از Session IDهای طولانی و تصادفی: تا حدس زدن آنها دشوار شود.

- بازسازی Session ID: پس از هر بار لاگین موفق، Session ID کاربر را بازسازی (regenerate) کنید.

۱۳. تزریق بدافزار (Malware Injection) یکی از حملات رایج به وبسایتها

- این حمله چیست؟ این حمله شامل جاسازی مخفیانه کدهای مخرب (بدافزار) در فایلها یا پایگاه داده یک وبسایت قانونی است. این بدافزار میتواند کامپیوتر بازدیدکنندگان را آلوده کند یا از وبسایت شما برای حملات بیشتر استفاده نماید.

- چگونه کار میکند؟ مهاجمان از آسیبپذیریها در CMS، پلاگینها یا اجزای شخص ثالث برای تزریق محموله مخرب خود بهرهبرداری میکنند.

- روشهای مقابله:

- اسکن منظم فایلها: وبسایت خود را به طور منظم با ابزارهای اسکن بدافزار بررسی کنید.

- بهروز نگه داشتن همه چیز: تمام نرمافزارهای خود را همیشه بهروز نگه دارید.

- بررسی یکپارچگی فایلها (File Integrity Monitoring): برای شناسایی تغییرات غیرمجاز در فایلهای هسته.

۱۴. حملات XML External Entity (XXE) یکی از تهدیدات امنیت سایبری وبسایت

- این حمله چیست؟ این حمله برنامههایی را که ورودی XML را تجزیه میکنند، هدف قرار میدهد. مهاجمان با ارجاع به موجودیتهای خارجی (external entities) در ورودی XML، میتوانند به فایلهای محلی روی سرور دسترسی پیدا کرده یا حملات دیگری را ترتیب دهند.

- چگونه کار میکند؟ از طریق آسیبپذیری در تجزیهکنندههای XML (XML parsers) که به طور پیشفرض، پردازش موجودیتهای خارجی را فعال کردهاند.

- روشهای مقابله:

- غیرفعال کردن پردازش موجودیتهای خارجی: در تمام تجزیهکنندههای XML که در برنامه خود استفاده میکنید، پردازش DTDها (Document Type Definitions) و موجودیتهای خارجی را غیرفعال کنید.

- اعتبارسنجی ورودیهای XML: ورودیهای XML ارائه شده توسط کاربر را با استفاده از XSD (XML Schema Definition) اعتبارسنجی کنید.

۱۵. حملات Server-Side Request Forgery (SSRF) یکی از تهدیدات امنیت سایبری وبسایت

- این حمله چیست؟ در این حمله، مهاجم برنامه وب را فریب میدهد تا یک درخواست HTTP را از طرف سرور به یک دامنه دلخواه (داخلی یا خارجی) ارسال کند. این یکی از تهدیدات امنیت سایبری وبسایت در سطح پیشرفته است.

- چگونه کار میکند؟ مهاجم از آسیبپذیری در کدی که URLها را از ورودی کاربر دریافت و پردازش میکند، سوءاستفاده میکند.

- روشهای مقابله:

- اعتبارسنجی دقیق URLها: ورودیهای کاربر را به دقت اعتبارسنجی کنید تا مطمئن شوید به منابع مجاز اشاره میکنند.

- استفاده از لیست سفید (Whitelist): به جای لیست سیاه، از یک لیست سفید از دامنهها، IPها و پورتهای مجاز برای درخواستهای سرور استفاده کنید.

- تقسیمبندی شبکه (Network Segmentation): دسترسی سرور وب خود به سایر منابع داخلی شبکه را محدود کنید.

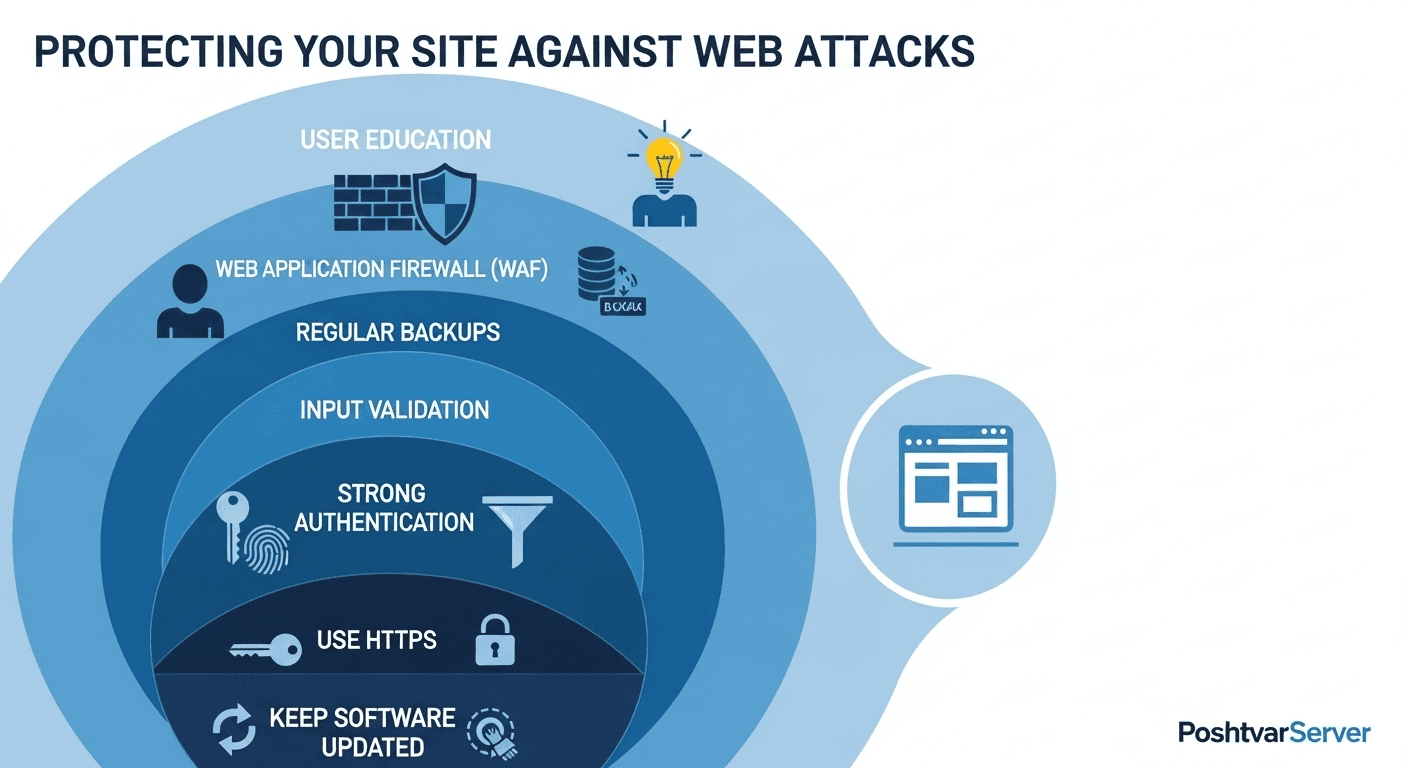

روشهای مقابله با حملات وب: چگونه امنیت وبسایت خود را افزایش دهیم؟

حفظ امنیت وبسایت شما یک فرآیند مداوم است. در اینجا یک راهنمای جامع و مختصر برای محافظت از سایت شما در برابر حملات رایج به وبسایتها آورده شده است:

حفظ امنیت وبسایت شما یک فرآیند مداوم است. در اینجا یک چکلیست از روشهای مقابله با حملات وب آورده شده است:

- نرمافزار خود را همیشه بهروز نگه دارید: این شامل سیستمعامل سرور، CMS، پلاگینها و قالبهای شما میشود.

- از HTTPS در همه جا استفاده کنید: رمزنگاری ترافیک با SSL/TLS یک امر ضروری برای افزایش امنیت وبسایت است.

- احراز هویت قوی پیادهسازی کنید: از رمزهای عبور پیچیده و احراز هویت چند عاملی (MFA) استفاده کنید.

- ورودیهای کاربر را اعتبارسنجی کنید: هرگز به دادههای ورودی از سمت کاربر اعتماد نکنید.

- از فایروال برنامه وب (WAF) استفاده کنید: WAF میتواند بسیاری از حملات رایج به وبسایتها را قبل از رسیدن به سرور شما مسدود کند.

- استراتژی بکاپ و بازیابی داشته باشید: بکاپگیری منظم و قابل اعتماد، آخرین خط دفاعی شماست. هاستینگ پشتوار سرور راهکارهای بکاپگیری خودکار را برای مشتریان خود فراهم میکند.

نتیجهگیری مقاله حملات رایج به وبسایتها: امنیت، یک نبرد مستمر

در چشمانداز همیشه در حال تحول وب، حفاظت از حضور دیجیتال شما یک تلاش مداوم است. با شناخت انواع حملات وب و روشهای مقابله با آنها، شما میتوانید یک سنگر دفاعی قوی در برابر موج بیامان تهدیدات امنیت سایبری وبسایت ایجاد کنید. راهکارهای امنیتی در برابر حملات وب که در این مقاله به آنها پرداخته شد، شما را در این مسیر توانمند میسازد. به یاد داشته باشید که امنیت وبسایت شما با انتخاب هاستینگ امن و قابل اعتماد آغاز میشود.

تیم پشتوار سرور متعهد به ارائه یک محیط هاستینگ امن و پایدار برای وبسایت شماست. ما با ارائه ابزارها و زیرساختهای لازم، به شما در مقابله با تهدیدات امنیت سایبری وبسایت کمک میکنیم. برای آشنایی با ۱۰ آسیبپذیری برتر و رایجترین تهدیدات، همواره به وبسایت پروژه OWASP Top Ten مراجعه کنید. همچنین، برای دریافت اخبار و تحلیلهای روز در مورد امنیت سایبری و حملات رایج به وبسایتها، وبسایتهایی مانند The Hacker News یا Bleeping Computer منابع عالی هستند.

از اینکه تا پایان این راهنمای جامع همراه ما بودید، سپاسگزاریم. آیا تا به حال با یکی از این حملات مواجه شدهاید؟ تجربه شما در مورد راهکارهای امنیتی در برابر حملات وب چه بوده است؟ نظرات و سؤالات خود را در بخش دیدگاهها با ما به اشتراک بگذارید.