۱۰ راهکار حرفهای برای تحلیل بستههای شبکه با استفاده از Wireshark

موضوعاتی که در این مقاله به آنها پرداخته خواهد شد، به شرح زیر است:

- بررسی ترافیک HTTP با فیلترهای ساده

- مانیتورینگ ترافیک HTTP از یک آدرس IP خاص

- بررسی ترافیک HTTP به مقصد یک آدرس IP مشخص

- تحلیل ترافیک Apache و MySQL با فیلتر پورتها

- حذف بستهها از یک آدرس IP خاص با فیلترهای منفی

- مانیتورینگ ترافیک شبکه محلی

- تحلیل محتوای مکالمات TCP در Wireshark

- ویرایش قوانین رنگبندی برای شفافیت بیشتر

- ذخیرهسازی Capture برای بررسیهای بیشتر

- تمرین با نمونههای Capture برای یادگیری بهتر

10 نکته برای تحلیل بستههای شبکه با Wireshark

در شبکههای کامپیوتری، بستهها همان دادههایی هستند که بین سیستمها جابجا میشوند. برای مانیتورینگ شبکه و تحلیل بستههای شبکه با Wireshark، متخصصین شبکه و مدیران سیستم از ابزارهای پیشرفتهای بهره میبرند. این ابزارها به رفع مشکلات شبکه و افزایش امنیت آن کمک میکنند.

یکی از قدرتمندترین ابزارهای تحلیل، Wireshark است. این ابزار تحلیل شبکه به دلیل سادگی و کارایی بالا، بهعنوان انتخاب اول بسیاری از کارشناسان شبکه شناخته میشود. با استفاده از Wireshark، میتوان ترافیک شبکه را بهصورت زنده مانیتور کرد و دادههای شبکه را برای بررسیهای آینده ذخیره نمود. این ابزار آنالیز ترافیک شبکه را دقیقتر و سریعتر کرده و امکان شناسایی سریع مشکلات را فراهم میکند.

در این مقاله، ۱۰ نکته کلیدی برای استفاده حرفهای و تحلیل بستههای شبکه با Wireshark ارائه شده است. این نکات به شما کمک میکنند تا تحلیل بستههای شبکه را به بهترین شکل انجام دهید و از این ابزار برای مدیریت ترافیک شبکه بهرهبرداری کنید.

نصب Wireshark در لینوکس برای تحلیل بستههای شبکه با Wireshark

برای نصب Wireshark، میتوانید بستههای متناسب با توزیع لینوکس خود را از وبسایت رسمی Wireshark دانلود کنید. در بیشتر توزیعهای لینوکسی، این ابزار تحلیل شبکه از طریق مخازن رسمی قابل دسترسی است و میتوان با دستورات ساده آن را نصب کرد.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark ------------ On CentOS/RHEL based Distros ------------ $ sudo yum install wireshark ------------ On Fedora 22+ Releases ------------ $ sudo dnf install wireshark

یک باگ شناختهشده در Debian و توزیعهای مشابه آن ممکن است مانع از فهرست کردن رابطهای شبکه شود. برای رفع این مشکل، Wireshark باید با دسترسی sudo اجرا شود.

این مشکل میتواند مانع از مانیتورینگ شبکه توسط Wireshark برای برخی کاربران لینوکس شود. برای رفع این مشکل، به پاسخ تأیید شده در این پست مراجعه کنید.

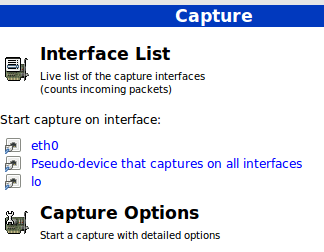

پس از اجرای Wireshark، میتوانید بهراحتی رابط شبکه موردنظر خود را برای آنالیز ترافیک شبکه در بخش Capture انتخاب کنید. با تحلیل بستههای شبکه، به اطلاعات مورد نیاز دست خواهید یافت.

تنظیم گزینههای Capture در تحلیل بستههای شبکه با Wireshark

مهمترین گزینههای Capture که بررسی خواهیم کرد، شامل موارد زیر است:

1. رابط شبکه – همانطور که پیشتر توضیح دادیم، ما تنها بستههای ورودی و خروجی از طریق eth0 را برای تحلیل بستههای شبکه بررسی خواهیم کرد.

2. فیلتر Capture – این گزینه به ما این امکان را میدهد که مشخص کنیم چه نوع ترافیکی را بر اساس پورت، پروتکل، یا نوع بسته میخواهیم مانیتور کنیم.

قبل از ادامه با نکات، لازم به ذکر است که برخی سازمانها استفاده از Wireshark را در شبکههای خود ممنوع کردهاند. بنابراین، اگر از Wireshark برای تحلیل ترافیک شبکه استفاده نمیکنید، اطمینان حاصل کنید که سازمان شما اجازه استفاده از این ابزار را میدهد.

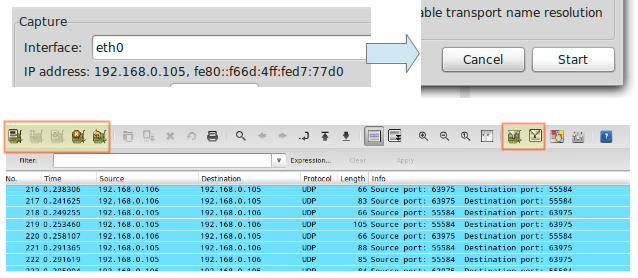

در این مرحله، تنها eth0 را از لیست کشویی انتخاب کرده و بر روی دکمه Start کلیک کنید. اکنون میتوانید تمام ترافیک عبوری از این رابط را مشاهده کنید. هرچند به دلیل حجم بالای بستهها، این دادهها برای مانیتورینگ شبکه ممکن است چندان مفید نباشند، اما این یک شروع خوب برای آنالیز ترافیک شبکه به شمار میرود.

نکات کلیدی برای بهینهسازی تحلیل بستههای شبکه با Wireshark

در تصویر بالا، ما میتوانیم آیکونهایی را مشاهده کنیم که رابطهای موجود را لیست کرده و به عملیاتهای مختلف اختصاص دارند. این آیکونها شامل گزینههایی برای متوقف کردن Capture فعلی و از سرگیری آن (جعبه قرمز در سمت چپ) و همچنین پیکربندی و ویرایش فیلتر Capture (جعبه قرمز در سمت راست) هستند. با نگهداشتن ماوس بر روی هر یک از این آیکونها، یک راهنمای ابزاری نمایش داده میشود که عملکرد آن آیکون را مشخص میکند.

ما بررسی گزینههای Capture را آغاز خواهیم کرد، در حالی که نکات #۷ تا #۱۰ به شما نشان میدهند که چگونه میتوان از یک Capture بهطور مؤثر برای آنالیز ترافیک شبکه با Wireshark و مانیتورینگ شبکه با Wireshark استفاده کرد. این نکات به شما کمک میکنند تا ترافیک شبکه را بهتر شناسایی کنید و مشکلات موجود را به سرعت رفع کنید. بهطور خاص، با استفاده از تحلیل بستههای شبکه با Wireshark، شما میتوانید به راحتی به تحلیل ترافیک شبکه پرداخته و از دادههای جمعآوریشده برای بهبود عملکرد شبکه خود بهره ببرید.

۱۰ نکته کلیدی برای استفاده از تحلیل بستههای شبکه با Wireshark

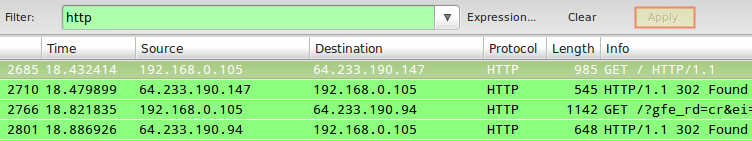

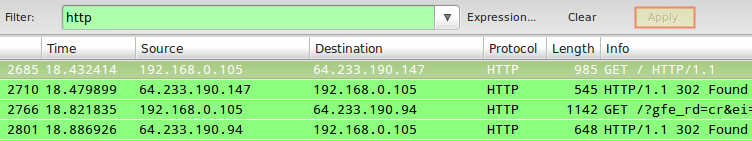

نکته #۱ – بررسی ترافیک HTTP

برای فیلتر کردن ترافیک HTTP، کافی است عبارت “http” را در کادر فیلتر وارد کرده و بر روی گزینه Apply کلیک کنید. سپس مرورگر خود را باز کرده و به هر وبسایتی مراجعه کنید. این فیلتر به شما کمک میکند تا ترافیک وب را به دقت تحلیل کرده و بستههای مرتبط با درخواستها و پاسخهای HTTP را شناسایی کنید. با این روش، میتوانید بهطور مؤثری ترافیک شبکه خود را مانیتور کرده و مشکلات احتمالی را شناسایی کنید.

برای شروع هر یک از نکات بعدی، Capture زنده را متوقف کرده و فیلتر Capture را ویرایش کنید.

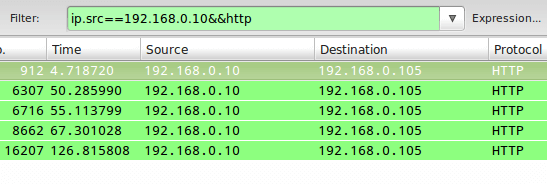

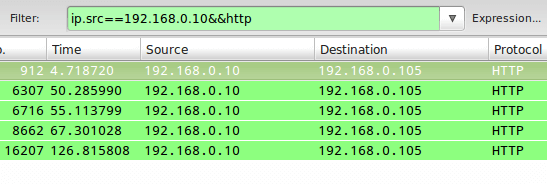

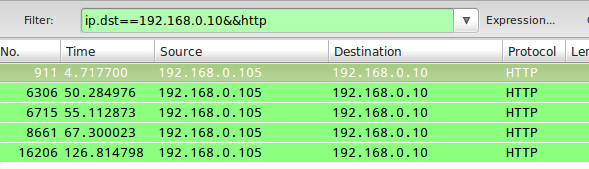

نکته #۲: مانیتورینگ ترافیک HTTP از یک آدرس IP خاص

برای مانیتور کردن ترافیک HTTP بین کامپیوتر شما و یک آدرس IP مشخص، کافی است از عبارت -ip.addr==192.168.0.10&&http در فیلتر Wireshark استفاده کنید. این فیلتر به شما این امکان را میدهد تا فقط بستههای HTTP مرتبط با آن آدرس IP خاص را مشاهده کنید و بهاینترتیب میتوانید تحلیل بستههای شبکه را با دقت بیشتری انجام دهید. این روش برای شناسایی ترافیک معیوب یا بررسی ارتباطات خاص در شبکه بسیار مفید است.

با این روش، میتوانید تمام ترافیک HTTP مربوط به این آدرس IP را مشاهده کرده و بهطور مؤثری تحلیل بستههای شبکه را انجام دهید. این امکان به شما اجازه میدهد تا ارتباطات و درخواستهای HTTP بین کامپیوتر خود و آن آدرس IP خاص را به دقت بررسی کنید و در صورت لزوم، مشکلات شبکه را شناسایی نمایید.

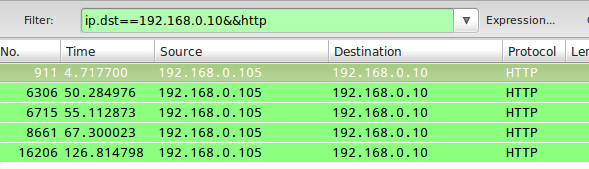

نکته #۳: مانیتورینگ ترافیک HTTP به یک مقصد خاص

برای مشاهده ترافیک HTTP که به یک آدرس IP خاص ارسال میشود، میتوانید از فیلتر زیر در ابزار Wireshark استفاده کنید. این فیلتر به شما امکان میدهد تا بهطور دقیق و حرفهای، ترافیک مربوط به یک مقصد خاص را مانیتور کنید و تحلیل بستههای شبکه را بهبود بخشید. این قابلیت، به ویژه در فرآیند آنالیز ترافیک شبکه با Wireshark و مانیتورینگ شبکه حائز اهمیت است، زیرا به شما کمک میکند تا دادههای ارسال شده به یک آدرس خاص را بررسی کنید و هرگونه مشکل یا ناهنجاری را شناسایی نمایید.

ip.dst==192.168.0.10&&http

برای ترکیب نکات #۲ و #۳، میتوانید از “ip.addr” در قانون فیلتر به جای “ip.src” یا “ip.dst” استفاده کنید.

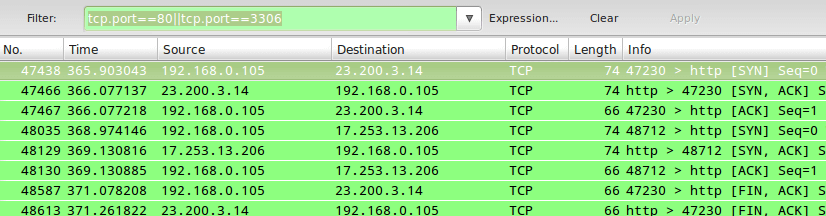

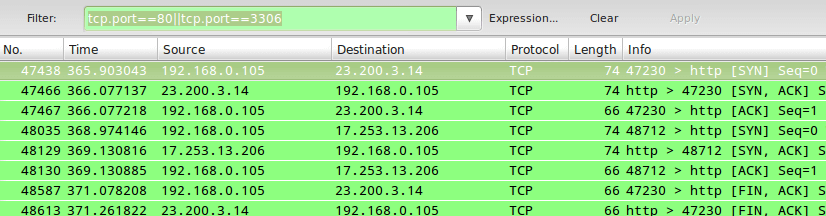

نکته #۴: تحلیل ترافیک Apache و MySQL با Wireshark

برای تحلیل ترافیک شبکه مربوط به وبسرور Apache یا پایگاهداده MySQL، میتوانید از فیلتر زیر در Wireshark استفاده کنید. این فیلتر به شما این امکان را میدهد تا بهطور حرفهای ترافیک مربوط به این دو سرویس را بررسی کنید و با استفاده از ابزار Wireshark برای تحلیل شبکه، درک عمیقتری از رفتار آنها بهدست آورید.

این فیلتر، ترافیک روی پورتهای TCP 80 (Apache) و 3306 (MySQL) را مانیتور میکند و به شما کمک میکند تا با بررسی دقیق بستههای شبکه، هرگونه ناهنجاری یا مشکل در عملکرد این سرویسها را شناسایی کنید.

tcp.port==80||tcp.port==3306

در نکات #۲ و #۳، از “||” و کلمه “or” برای تولید نتایج مشابه استفاده میشود. همچنین “&&” و کلمه “and” نیز معادل یکدیگر هستند.

نکته #۵: حذف بستهها از یک آدرس IP خاص

برای فیلتر کردن بستههایی که از یک آدرس IP مشخص ارسال یا دریافت میشوند، میتوانید از عبارت زیر در Wireshark استفاده کنید. این قابلیت به شما امکان میدهد تا بهصورت دقیق، ترافیک مربوط به یک آدرس خاص را شناسایی کرده و بستهها را حذف کنید. این فرآیند، بخشی تحلیل بستههای شبکه با Wireshark است که به بهینهسازی مانیتورینگ شبکه کمک میکند.

!(ip.addr == 192.168.0.10)

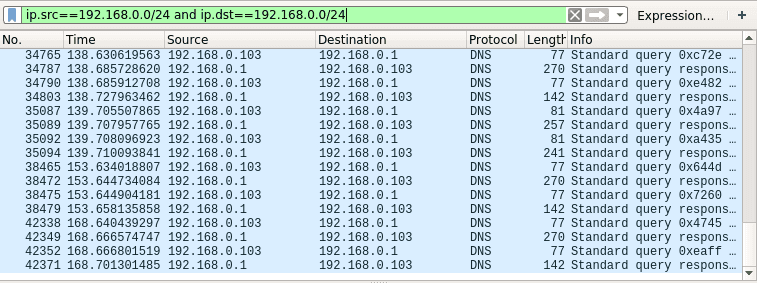

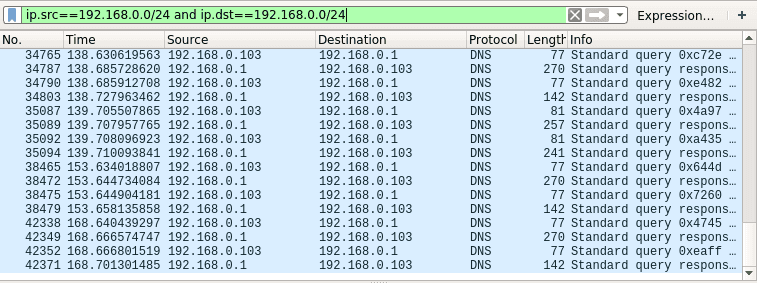

نکته #۶: مانیتورینگ ترافیک شبکه محلی (192.168.0.0/24) با Wireshark

برای نمایش ترافیک شبکه محلی و حذف بستههایی که به اینترنت ارسال میشوند یا از آن دریافت میگردند، میتوانید از فیلتر زیر در Wireshark استفاده کنید. این قابلیت به شما کمک میکند تا با دقت و بهصورت حرفهای، ترافیک مربوط به شبکه محلی را تحلیل کنید و بستههایی که به خارج از شبکه شما میروند یا از آن بازمیگردند را شناسایی کنید.

فیلتر مورد نظر:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

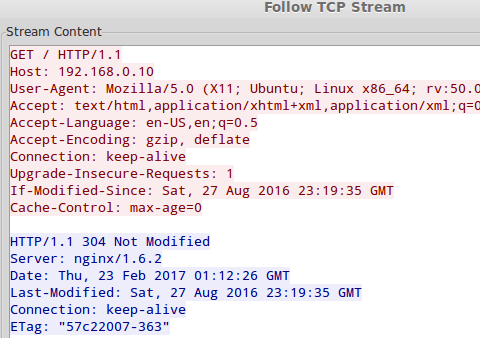

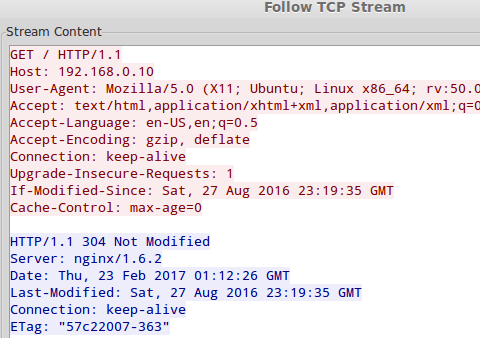

نکته #۷ – مانیتور کردن محتوای یک مکالمه TCP در تحلیل بستههای شبکه با Wireshark

برای بررسی محتوای یک مکالمه TCP (تبادل داده) در Wireshark، بر روی یک بسته مشخص راست کلیک کرده و گزینه “Follow TCP stream” را انتخاب کنید. این فرآیند به شما امکان میدهد تا محتوای مکالمه را بهطور دقیق مشاهده کنید. یک پنجره باز خواهد شد که محتوای مکالمه را نمایش میدهد و شامل هدرهای HTTP خواهد بود، در صورتی که در حال بررسی ترافیک وب باشید.

این ابزار قدرتمند تحلیل بستههای شبکه با Wireshark به شما کمک میکند تا هرگونه اعتبارنامه متنی ساده که در طی فرآیند ارسال شده باشد را شناسایی کنید و از این اطلاعات برای تحلیل دقیقتر ترافیک شبکه و بهینهسازی عملکرد وبسرور Apache و پایگاهداده MySQL بهره ببرید.

این قابلیت در تحلیل ترافیک شبکه با Wireshark بهویژه برای مدیران شبکه و متخصصان امنیتی بسیار حائز اهمیت است، زیرا به آنها اجازه میدهد تا هرگونه اطلاعات حساس را که ممکن است در حین مکالمات TCP ارسال شوند، شناسایی کنند و اقدامهای لازم را برای تأمین امنیت شبکه انجام دهند.

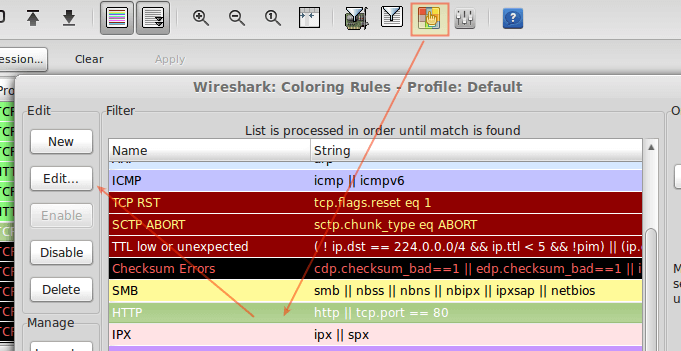

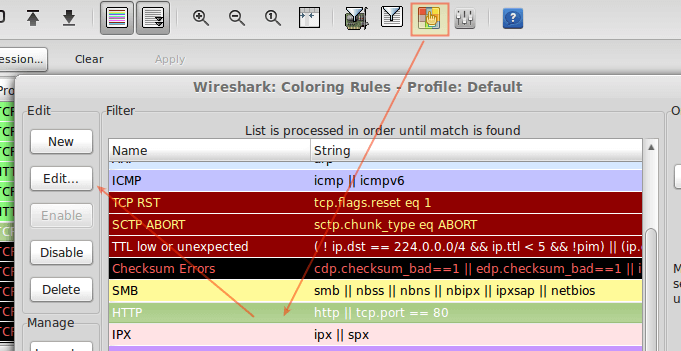

نکته #۸ – ویرایش قوانین رنگبندی در تحلیل بستههای شبکه با Wireshark

تا به حال حتماً متوجه شدهاید که هر ردیف در پنجره Capture رنگی است. به طور پیشفرض، ترافیک HTTP با پسزمینه سبز و متن مشکی نمایش داده میشود، در حالی که خطاهای checksum با متن قرمز و پسزمینه مشکی نشان داده میشوند. این ویژگی به شما کمک میکند تا با سهولت بیشتری تحلیل ترافیک شبکه با Wireshark را انجام دهید و بهسرعت ترافیک مربوط به وبسرور Apache و دیگر پروتکلها را شناسایی کنید.

اگر بخواهید این تنظیمات را تغییر دهید و به شخصیسازی بیشتری دست پیدا کنید، کافی است بر روی آیکون “Edit coloring rules” کلیک کنید، یک فیلتر مشخص را انتخاب کرده و بر روی “Edit” کلیک کنید. با این تغییرات، میتوانید به صورت مؤثری مانیتورینگ شبکه خود را بهینه کنید و شرایطی را فراهم آورید که بتوانید بهراحتی ترافیک شبکه را رصد کنید و مشکلات موجود را سریعتر شناسایی کنید.

این ویرایشها میتوانند به شما کمک کنند تا تجربه بهتری از Wireshark داشته باشید و عملکرد شبکه خود را بهبود بخشید.

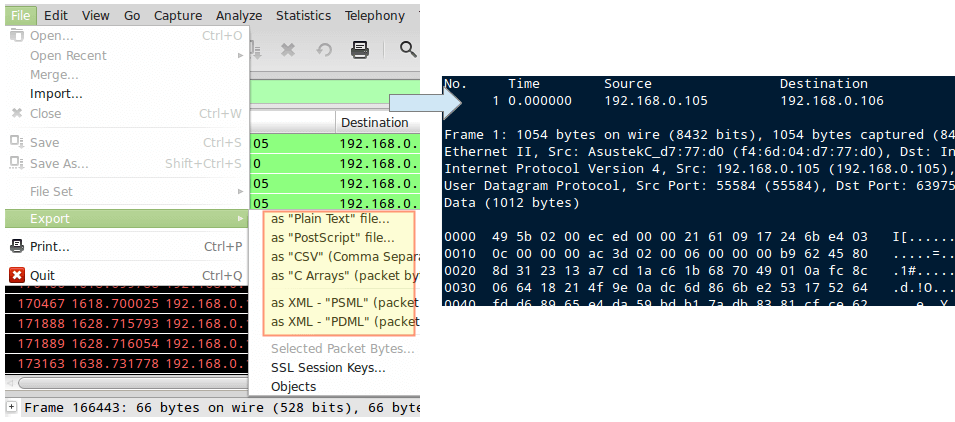

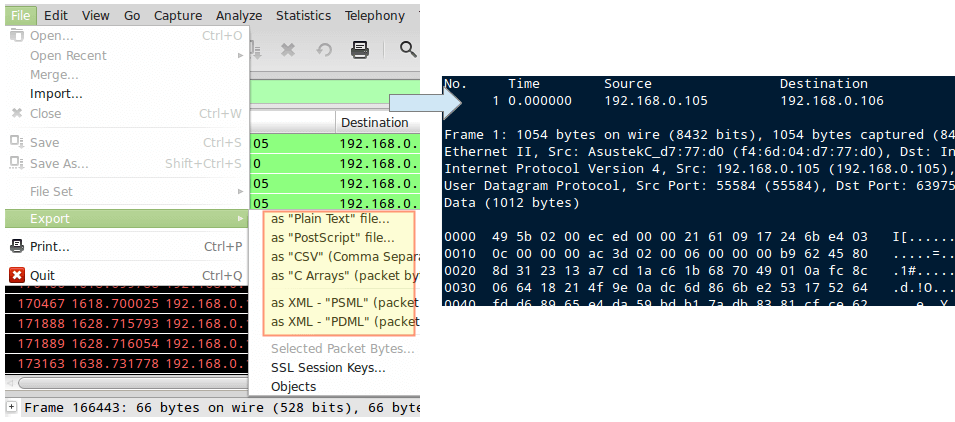

نکته #۹ – ذخیرهسازی Capture به یک فایل

ذخیرهسازی محتوای Capture به ما این امکان را میدهد که آن را با جزئیات بیشتری بررسی کنیم و در نتیجه، تحلیل ترافیک شبکه با Wireshark را به صورت مؤثرتری انجام دهیم. این فرآیند به شما کمک میکند تا بتوانید به سادگی به دادههای ضبطشده خود دسترسی پیدا کرده و مشکلات موجود در ترافیک HTTP یا دیگر پروتکلهای شبکه را شناسایی کنید.

برای انجام این کار، به منوی File بروید، سپس گزینه Export را انتخاب کرده و یک فرمت خروجی را از لیست انتخاب کنید. فرمتهای مختلفی برای ذخیرهسازی وجود دارند که به شما امکان میدهند تا محتوای ضبط شده را به شکلی که مناسب نیازهای شما باشد، ذخیره کنید.

ذخیرهسازی Capture به شما این امکان را میدهد که بعداً به دادهها بازگردید و آنها را تحلیل کنید، بنابراین میتوانید عملکرد وبسرور Apache و پایگاهداده MySQL خود را بهبود بخشید و از این طریق امنیت شبکه را تأمین کنید.

این عمل میتواند بهویژه در مواردی که نیاز به ارزیابیهای دقیقتری از ترافیک شبکه دارید، بسیار کارآمد باشد.

نکته #۱۰ – تمرین با نمونههای Capture

اگر فکر میکنید شبکه شما “کسلکننده” است، Wireshark مجموعهای از فایلهای نمونه Capture را ارائه میدهد که میتوانید از آنها برای تمرین و یادگیری استفاده کنید. این فایلهای نمونه به شما کمک میکنند تا با سناریوهای مختلف تحلیل ترافیک شبکه آشنا شوید و تجربه عملی بیشتری در استفاده از این ابزار قدرتمند کسب کنید.

برای بهرهمندی از این منابع، SampleCaptures را دانلود کرده و از طریق منوی File → Import آنها را وارد کنید. این عمل به شما اجازه میدهد تا بهسرعت و به راحتی به دادههای از پیش ضبط شده دسترسی پیدا کرده و تمرینات خود را در زمینه مانیتورینگ و تحلیل HTTP و دیگر پروتکلهای شبکه آغاز کنید.

این تمرینات میتوانند بهویژه برای افرادی که در حال کار با وبسرور Apache و پایگاهداده MySQL هستند، مفید باشند و به آنها کمک کنند تا مهارتهای خود را در تحلیل ترافیک شبکه با Wireshark بهبود بخشند. با استفاده از این نمونهها، میتوانید بهراحتی ناهنجاریها را شناسایی کرده و به درک بهتری از عملکرد شبکه خود دست یابید.

خلاصه:

Wireshark یک ابزار رایگان و متنباز برای تحلیل ترافیک شبکه است که به شما این امکان را میدهد تا فیلترهای Capture را قبل یا بعد از شروع بازرسی تنظیم کنید. با استفاده از ویژگی تکمیل خودکار فیلتر، میتوانید به سرعت فیلترهای مورد نظر خود را جستجو کرده و بهراحتی دادهها را تحلیل کنید. این ابزار قدرتمند به شما اجازه میدهد تا بدون هیچ محدودیتی به مانیتورینگ و تحلیل ترافیک شبکه بپردازید.

همانطور که همیشه، اگر سوالات یا نظراتی درباره این مقاله دارید، دریغ نکنید و از طریق فرم نظرات در زیر با ما تماس بگیرید. ما آمادهایم تا به شما کمک کنیم و نظرات شما را با کمال میل بشنویم.

همانطور که همیشه، اگر سوالات یا نظراتی درباره این مقاله دارید، دریغ نکنید و از طریق فرم نظرات در زیر با ما تماس بگیرید.